Blogue Present

Un guide non exhaustif du jargon de la cybersécurité

Ce ne sont plus seulement les travailleurs en TI et les chefs d'entreprise soucieux de la sécurité de leurs données qui doivent avoir une base solide en langage de cybersécurité. Tous les employés doivent comprendre les termes les plus couramment utilisés en matière de sécurité TI afin d'être mieux équipés pour se protéger et protéger l'entreprise pour laquelle ils travaillent contre les cyberattaques.

Ce ne sont plus seulement les travailleurs en TI et les chefs d'entreprise soucieux de la sécurité de leurs données qui doivent avoir une base solide en langage de cybersécurité. Tous les employés doivent comprendre les termes les plus couramment utilisés en matière de sécurité TI afin d'être mieux équipés pour se protéger et protéger l'entreprise pour laquelle ils travaillent contre les cyberattaques.

Cependant, nombreux sont les employés qui ne connaissent pas encore de nombreux termes de cybersécurité, et cela n'est pas facilité par toutes les abréviations et anglicismes utilisées. Ainsi, dans cet article de blogue, nous examinons la définition de 15 termes que nous pensons que tout le monde devrait connaître.

Ransomware

Une forme de logiciel malveillant qui vous empêche délibérément d'accéder aux fichiers sur votre ordinateur – en prenant vos données en otage. Il cryptera généralement les fichiers et demandera le paiement d'une rançon afin de les décrypter ou de les récupérer.

MFA (Multi factor authentification)

L'objectif de l'authentification multifacteur est de créer une couche de défense supplémentaire au-delà de la simple utilisation d'un mot de passe. Un MFA est une technologie de sécurité qui exige au moins deux éléments (2FA) d'information indépendants pour vérifier l'identité d'un utilisateur lorsqu'il tente de se connecter ou d'accéder à une ressource.

EDR (Endpoint detection and response)

Un EDR est conçu pour offrir une détection et une réponse continue aux points de terminaison (endpoints – postes de travail, portables, serveurs) contre les logiciels malveillants et les menaces et ainsi fournir des capacités anti-ransomware..

L'EDR est livré avec un ensemble de règles de détection comportementale et prend en charge les mécanismes de règles personnalisées en plus de fournir une détection basée sur l'intelligence artificielle (IA) pour contrer les menaces émergentes.

SIEM (Security Information and Event Management)

Un SIEM a pour objectif principal de fournir des informations en collectant les journaux d’événements (syslogs). Un SIEM agrège les données au sein de votre entreprise à partir de diverses sources, y compris les postes utilisateurs, les applications web, les serveurs physiques et virtuels ainsi que les appareils réseautiques, permettant de consulter des millions d’événements en quelques secondes.

Il génère également des alertes à haut contexte, vous permettant d'effectuer des actions qui réduisent la vulnérabilité de vos environnements.

Ingénierie sociale

Il s'agit d'une technique utilisée pour manipuler et tromper les gens afin d'obtenir des informations ou un accès sensibles et privés. Les escroqueries basées sur l'ingénierie sociale ont tendance à inciter les utilisateurs peu méfiants à exposer des données, à propager des infections par des logiciels malveillants ou à donner accès à des systèmes restreints.

Phishing

Il s'agit d'un type de système d'ingénierie sociale qui consiste à escroquer des personnes à l'aide d'une application ou d'un site Web qui se fait passer pour une entreprise digne de confiance ou souvent bien connue dans le but d'obtenir des informations confidentielles. Lorsque vous recevez un courriel de Microsoft indiquant que vous devez mettre à jour votre mot de passe, ne le prenez pas au pied de la lettre - vérifiez toujours la source en premier.

Malware

Malware est un terme générique qui décrit toutes les formes de logiciels malveillants conçus pour faire des ravages sur un ordinateur. Les formes courantes incluent les virus, les chevaux de Troie, les « worm » et les rançongiciels.

Ces programmes malveillants peuvent exécuter diverses fonctions, notamment voler, crypter ou supprimer des données sensibles, modifier ou détourner des fonctions informatiques de base et surveiller l'activité informatique des utilisateurs sans leur permission.

Bot/Botnet

Type d'application logicielle ou de script qui exécute des tâches sur commande, permettant à un attaquant de prendre le contrôle total à distance d'un ordinateur affecté. Une collection de ces ordinateurs infectés est connue sous le nom de « botnet » et est contrôlée par le pirate ou le « bot-herder ».

Spyware

Type de logiciel malveillant qui fonctionne en espionnant l'activité des utilisateurs à leur insu. Les fonctionnalités incluent la surveillance des activités, la collecte des frappes au clavier, la collecte de données (informations de compte, connexions, données financières), etc.

Worm

Un logiciel malveillant qui peut se répliquer afin de propager l'infection à d'autres ordinateurs connectés.

Attaques DoS et DDoS

Une attaque par déni de service (attaque DoS) est une cyberattaque dans laquelle l'auteur cherche à rendre une ressource indisponible pour ses utilisateurs prévus en l'inondant de demandes.

Dans une attaque par déni de service distribué (attaque DDoS), le trafic entrant inondant la victime provient de nombreuses sources différentes. Cela rend effectivement impossible d'arrêter l'attaque simplement en bloquant une seule source.

Attaques zero-day

Lorsqu'une vulnérabilité est découverte dans un logiciel, les fournisseurs publient une mise à jour pour combler la lacune de sécurité. Cependant, les cyberattaquants peuvent diffuser un logiciel malveillantqui exploite la vulnérabilité de sécurité avant que les développeurs de logiciels ne puissent y remédier. C'est ce qu'on appelle une attaque zero-day.

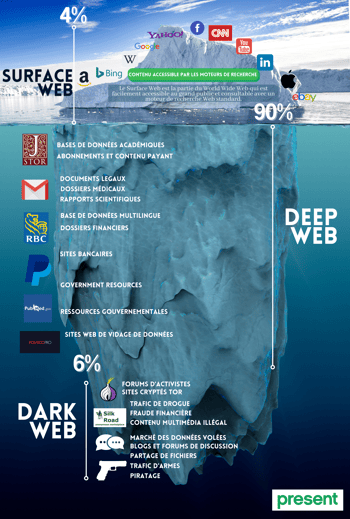

Dark web

Le dark web est une partie du World Wide Web qui n'est accessible qu'en installant un logiciel spécial et est utilisé à des fins plus sinistres. Il permet aux utilisateurs d'accéder à un réseau crypté où les utilisateurs et les opérateurs restent anonymes et intraçables. Parce qu'il est tellement caché, c'est un paradis pour les activités illégales.

Test d'intrusion (Pen testing)

Il s'agit de la pratique consistant à tester un système ou un réseau informatique pour trouver des vulnérabilités que les cybercriminels pourraient exploiter. L'objectif principal des tests d'intrusion est de déterminer les faiblesses de sécurité.

Projet de loi 64

Pour ceux situés au Québec, c'est un terme dont on entend de plus en plus parler. Le projet de loi n° 64 est la Loi modernisant les dispositions législatives en matière de protection des renseignements personnels. Il crée des obligations pour les organisations des secteurs privé et public au Québec similaires à celles imposées par le RGPD en Europe. Le premier délai entre en vigueur le 21 septembre 2022. En savoir plus ici.

Pour plus d'informations sur l'offre de sécurité TI de Present, visitez notre site Web et demandez une réunion avec l'un de nos experts en sécurité en cliquant sur le lien ci-dessous.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)