Blogue Present

Êtes-vous sûr de votre capacité à identifier les escroqueries par ingénierie sociale ?

Seriez-vous victime d'une tactique d'ingénierie sociale ? Il est plus difficile que vous ne le pensez de les identifier.

Seriez-vous victime d'une tactique d'ingénierie sociale ? Il est plus difficile que vous ne le pensez de les identifier.

Les attaques contre les entreprises et les PME utilisant l'ingénierie sociale sont non seulement de plus en plus fréquentes, mais elles sont également de plus en plus sophistiquées. Les entreprises doivent faire preuve de diligence raisonnable afin de garder une longueur d'avance sur les cybercriminels, car elles proposent des moyens encore plus intelligents pour inciter les gens à transmettre des données précieuses de l'entreprise.

Qu'est-ce que l'ingénierie sociale ?

L'ingénierie sociale est le terme utilisé pour désigner un large éventail d'activités malveillantes utilisées par les cybercriminels pour inciter les utilisateurs à commettre des erreurs de sécurité ou à divulguer des informations sensibles.

Toute cyberattaque réussie qui utilise l'ingénierie sociale se nourrit d'un instinct humain fondamental : la confiance. Selon le rapport Verizon Data Breach Investigations 2022, 82% des violations impliquent l'élément humain, que ce soit par le biais de faux-semblants, de phishing ou de l'utilisation d'informations d'identification volées.

Il suffit d'un e-mail, d'un appel téléphonique ou d'un SMS qui semble provenir d'une personne ou d'une organisation reconnue pour passer entre les mailles du filet. Une fois que la tromperie a fonctionné et que l'attaque a réussi, les cybercriminels peuvent exposer des informations sensibles, les utiliser à leur avantage ou prendre le contrôle des appareils, systèmes et réseaux de l'entreprise.

Je ne tomberais jamais pour ça !

Les liens suspects sont si courants en ligne que la plupart d'entre nous sont mal à l'aise de cliquer sur n'importe quel lien dans presque toutes les situations.

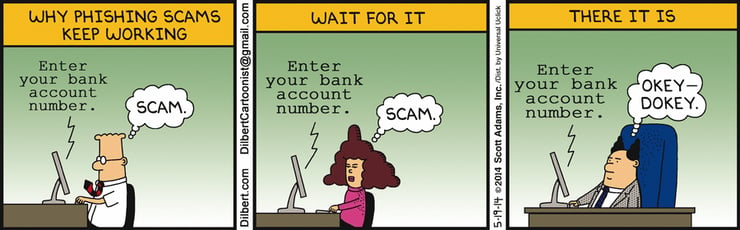

Vous pensez peut-être : "Cela ne peut certainement pas encore se produire." Dilbert le décrit le mieux :

Trois milliards d'e-mails frauduleux sont envoyés chaque jour pour tenter de compromettre des informations sensibles. Et, selon l'édition 2021 du rapport mondial Phishing Benchmark de Terranova Security, 19,8 % du nombre total de participants cliquent sur les liens des e-mails de phishing.

À quel point êtes-vous bon pour repérer quand vous êtes poussé ?

Cela peut être plus difficile que vous ne le pensez. Essayez ce quiz pour voir si vous pouvez distinguer ce qui est faux et ce qui est réel.

Pourquoi l'ingénierie sociale fonctionne-t-elle ?

L'ingénierie sociale est tellement efficace et dangereuse parce que les gens font des erreurs.

Les escroqueries d'ingénierie sociale réussies reposent sur cette réaction humaine instinctive de faire confiance à l'expéditeur et de croire au message. Être occupé, ne pas prêter suffisamment d'attention ou être complaisant peut amener les utilisateurs à être trop confiants.

Les meilleurs exemples d'ingénierie sociale sont ceux qui jouent toutes les bonnes notes sur l'échelle émotionnelle d'une victime. Les attaques d'ingénierie sociale s'attaquent aux émotions humaines, qu'il s'agisse de la peur, de la cupidité, de la curiosité ou de la serviabilité.

Comment repérer les tactiques courantes d'ingénierie sociale

Tout le monde au sein d'une organisation doit savoir à quoi ressemblent les attaques d'ingénierie sociale et/ou à quoi elles ressemblent. Sinon, le risque d'exposition des données ou du système via un lien ou une pièce jointe malveillante peut augmenter considérablement.

Examinons de plus près les différentes formes que les cybercriminels peuvent utiliser pour emballer leurs tentatives d'ingénierie sociale.

Phishing

Le phishing englobe un large éventail de tactiques sournoises, notamment des e-mails trompeurs, de faux sites Web et des SMS trompeurs. Ils ont tous le même objectif : voler des données confidentielles appartenant à un individu ou à une organisation. Les attaques de phishing réussissent généralement lorsqu'elles semblent provenir d'une source bien connue, d'une connaissance de confiance ou d'entités organisationnelles.

Pretexting

Le pretexting est une technique d'ingénierie sociale dans laquelle une fausse identité dupe une victime pour qu'elle divulgue des informations sensibles. Par exemple, un cybercriminel peut savoir que la personne ciblée a récemment acheté un article d'Apple et prétend être un représentant du service client de l'entreprise pour obtenir des informations de carte de crédit ou d'autres détails confidentiels.

Quid Pro Quo

Les escroqueries quid pro quo reposent sur un échange d'informations pour convaincre une victime d'agir. Souvent, ils proposent de fournir un service en échange d'un avantage. Une tactique courante dans cette catégorie est lorsqu'un cybercriminel se fait passer pour un employé de l'assistance informatique et appelle les victimes qui ont récemment ouvert un ticket d'assistance, promettant de résoudre un problème lié au virus si elles reçoivent des identifiants de connexion.

Spear Phishing

Le spear phishing est un cybercrime qui déploie des attaques ciblées contre des particuliers et des entreprises en utilisant des messages pertinents et bien conçus. Les pirates recueilleront des détails sur les parties ciblées et, en utilisant le courrier électronique, utiliseront ces informations pour apparaître familiers à la ou aux victimes. Bien qu'il soit souvent utilisé simplement pour voler les données des utilisateurs, le harponnage peut également être un moyen d'installer des logiciels malveillants ou des rançongiciels sur l'appareil de quelqu'un.

Vishing

Le vishing utilise des appels téléphoniques ou des messages vocaux pour convaincre les victimes qu'elles doivent agir rapidement. En règle générale, les messages font miroiter la menace d'être l'objet de poursuites judiciaires ou d'une attaque criminelle, comme celle exhortant la victime à réinitialiser ses informations bancaires parce que son compte a été piraté.

Water-Holing

Le water-holing cible un groupe d'utilisateurs et de sites Web qu'ils fréquentent. Le cybercriminel recherche une vulnérabilité de sécurité dans l'un de ces sites Web, puis l'infecte avec un logiciel malveillant. Finalement, un membre du groupe ciblé sera victime du logiciel malveillant. Cette technique d'ingénierie sociale spécifique est également très difficile à détecter.

Baiting

Le baiting est à la fois une attaque d'ingénierie sociale en ligne et physique qui promet quelque chose à la victime en échange d'une action. Cela peut inclure le branchement d'une clé USB ou le téléchargement d'une pièce jointe pour recevoir des téléchargements de films gratuits à vie. L'ordinateur et le réseau peuvent être la cible de logiciels malveillants qui capturent les identifiants de connexion ou envoient de faux e-mails.

Malware Removal

La promesse d'un malware removal de logiciels malveillants incite les victimes à payer pour un outil permettant de supprimer les virus ou autres logiciels malveillants de leurs appareils. Selon l'escroquerie, le criminel peut voler les informations de carte de crédit de la victime ou installer un programme malveillant ou un logiciel de rançon différent sur l'ordinateur ou l'appareil mobile. Gardez un œil sur les e-mails malveillants - près de 95% des charges utiles sont livrées de cette façon.

La réalité est que les gens continuent de tomber dans ces attaques d'ingénierie sociale. C'est pourquoi les attaquants continuent de les faire pendant qu'ils travaillent ! Leurs méthodes évoluent constamment, donc celles que nous voyons aujourd'hui sont sûres d'évoluer. D'où l'importance de former continuellement vos employés. Les former et les tester devrait faire partie de votre plan de cybersécurité.

Present s'associe à Terranova Security, un leader du quadrant magique de Gartner, pour offrir un programme de formation personnalisable de haute qualité. Contactez un de nos experts en cybersécurité pour en savoir plus !

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)