Avec la sophistication et l'ampleur croissantes des attaques de ransomwares, se cacher la tête dans le sable et espérer ne pas être parmi les victimes est, sans aucun doute, une stratégie vouée à l'échec.

Avec la sophistication et l'ampleur croissantes des attaques de ransomwares, se cacher la tête dans le sable et espérer ne pas être parmi les victimes est, sans aucun doute, une stratégie vouée à l'échec.

La situation

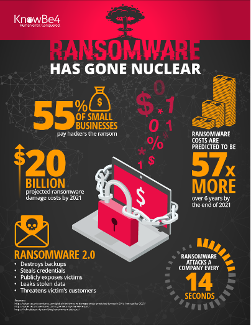

Les ransomwares sont désormais plus susceptibles de frapper votre entreprise que toute autre forme de désastre et pourraient bien être plus dommageables.

Vous devez tenir pour acquis que votre compagnie sera victime de plusieurs attaques, et vous y préparer.

Il s’agit de choisir entre deux alternatives :

- Investir maintenant dans un plan et adapter votre préparation au fur et à mesure du temps et de l’évolution de la menace.

- Payer une rançon, et subir une immobilisation et un ralentissement de vos systèmes plus ou moins prolongés jusqu’à ce que vous investissiez dans un plan.

Un constat sans appel

- Si le chiffre d’affaires des entreprises criminelles en matière de ransomware est en si forte croissance, c’est parce qu’un nombre grandissant de compagnies, de tous secteurs et de toute taille, payent des rançons de plus en plus élevées.

- Pourquoi devriez-vous attendre de subir une attaque avant de vous doter d’un plan?

Pourquoi tant de compagnies paient-elles la rançon?

Essentiellement trois raisons expliquent la prospérité des entreprises criminelles :

- Les victimes n’ont pas d’autre choix que de payer, étant donné que leurs données ET leurs copies de sécurité ont été rendues inutilisables. Mais même si les victimes arrivent à déchiffrer leurs données, elles ne sont pas pour autant tirées d’affaire, car elles doivent encore investir des semaines, voire des mois d’efforts pour rendre leurs systèmes complètement fonctionnels.

- Le paiement d'une rançon est souvent l'option la moins coûteuse. Un contre- exemple est une compagnie québécoise bien connue, qui aurait refusé de payer la rançon, mais aurait dépensé une somme énorme, en comparaison de la rançon demandée, pour répondre à une attaque ayant déstabilisé ses opérations.

- Les victimes sont en mesure de récupérer à partir des copies du sûreté, mais des données hautement confidentielles ont été exfiltrées. Elles doivent donc payer la rançon en espérant que les informations ne soient publiées sur le Dark Web.

En réalité le paiement de la rançon ne garantit pas que vous pourrez récupérer vos données ni que vous n’allez pas à nouveau être victime de la même attaque, surtout si vous ne procédez pas à une analyse approfondie pour déterminer comment les cybercriminels ont infiltré le réseau.

De plus, il vous faudra sans doute réinstaller toutes vos applications si vous n’êtes pas certain de pouvoir éradiquer la menace. Et il est donc fréquent que vous ayez besoin de plusieurs mois pour revenir à la normale, ce qui augmente ainsi le coût réel de la rançon.

Quoi qu’il en soit, si nous n’y prenons pas garde, le paiement des rançons risque de devenir un coût d’opération au même titre que celui que nous acquittons pour l'électricité.

Cela n’est pas sans rappeler la protection dont les malfrats traditionnels faisaient profiter leurs victimes.

3 exemples de fonctionnement des ransomwares actuels

Les ransomwares actuels sont beaucoup plus sophistiqués que leurs prédécesseurs.

De nouvelles versions apparaissent sans qu’elles puissent être détectées par les antivirus traditionnels les plus répandus, puisque leur fonctionnement repose sur la reconnaissance d’une signature statique.

- Au lieu de chiffrer le plus grand nombre de fichiers le plus rapidement possible, ils peuvent demeurer inactifs, et être sauvegardés à de multiples reprises, de telle manière à être activé lors d’une restauration.

- Ou le ransomware peut lancer le processus de chiffrement de manière peu agressive pour éviter d’être détecté. Dans certains cas, il commence par chiffrer les fichiers en fonction de la dernière date d'accès, en commençant par les données les plus anciennes, puis en remontant jusqu'aux fichiers les plus récents.

- Dans d’autres cas, les ransomwares peuvent cibler spécifiquement les extensions de fichiers correspondant aux logiciels de prise de copie.

Quels sont les vecteurs d’attaque?

Pour contrer la menace, vous devez savoir comment un ransomware peut infecter vos systèmes. Ces méthodes d'accès à vos systèmes sont connues sous le nom de vecteurs d'attaque. En voici quelques-uns.

Comment se défendre contre cette menace?

Selon George Washington, "Se préparer à la guerre est le meilleur moyen de préserver la paix".

Alors, bien sûr, Il est vital de mettre en place une protection respectant les meilleures pratiques.

Comment se relever après une attaque réussie?

L’idéal est d'empêcher l'attaque par les ransomwares, car la récupération peut s’avérer ardue, complexe, longue et coûteuse, même si vous disposez de copies de sécurité intègres et récentes.

Mais, même si vous prenez toutes les précautions nécessaires pour protéger votre entreprise, vous risquez quand même d’être victime d'une attaque réussie.Les spécificités à prendre en compte en termes de relève sont les suivantes :

- Habituellement le plan de relève vise à se remettre de la perte du centre de données. La particularité dans le cas des ransomwares, est que le centre de données, en tant que tel, est encore fonctionnel, mais vous ne pouvez plus accéder à tout ou partie de vos données.

- Votre site de relève pouvant également être infecté ou vulnérable à l'infection, vous devez contenir l'attaque par ransomware avant d’exécuter une reprise

- Certaines sauvegardes peuvent avoir été chiffrées et donc ne pas être exploitables, à moins de disposer de copies immuables.

- Les copies immuables ne peuvent pas empêcher de sauvegarder des fichiers corrompus ou des ransomwares prêts à détonner à la restauration.

Il vous faut donc vous doter d’un plan de récupération spécifique aux ransomwares, et acquérir la pratique vous permettant de l’exécuter adéquatement.

Les éléments du plan de recouvrement

Si vous êtes sous le feu d’une attaque par ransomware réussie, les actions les plus prioritaires concernent le confinement.

Préparation

Cette phase consiste à préparer votre entreprise aux attaques par ransomware qu’elle pourrait subir. Elle comprend, sans s’y limiter, l’application des meilleures pratiques mentionnées précédemment. Il s’agit d’établir et de mettre en place votre liste de contrôle pour prévenir les ransomwares.

Détection

La façon dont une entreprise détecte l'infection par un ransomware peut varier selon la situation, mais dans la plupart des cas, un employé se trouve dans l'impossibilité d'accéder à des fichiers ou remarque que certains services ne sont plus accessibles.

L’ urgence est alors d'identifier tous les systèmes infectés et ceux qui sont en danger imminent d'être infectés.

Analyse

La phase d'analyse se concentre essentiellement sur deux aspects :

- Identifier la variante spécifique du ransomware en action

- Déterminer comment le ransomware est entré dans l'entreprise (analyse des causes profondes)

Confinement

La phase de confinement est un élément essentiel du plan d'intervention. Une fois qu'un système a été identifié comme pouvant contenir un ransomware, l'ordinateur suspecté d'être infecté doit être immédiatement retiré de vos réseaux, et soit éteint, soit idéalement mis en hibernation pour aider à l'analyse, tout en minimisant le risque que le ransomware poursuive le processus de chiffrement.

Éradication

La phase d'éradication consiste à retirer le ransomware des systèmes infectés dans toute l'entreprise. Selon l'ampleur de l'attaque, cette opération peut être longue et peut concerner à la fois les dispositifs des utilisateurs et les serveurs qui ont été touchés.

Il faut noter que dans la plupart des cas, une réinstallation des serveurs ou postes contaminés est requise.

Recouvrement

Une fois qu'une entreprise a contenu le ransomware et identifié la cause profonde de l'infection, il y a plusieurs considérations qu'une entreprise doit examiner lorsqu'elle entame la phase de récupération.

Activités post mortem

Les activités post mortem sont une partie importante du plan d'intervention et ne doivent pas être négligées. Après tout incident, petit ou grand, il est recommandé de rencontrer les parties prenantes concernées et de discuter des éléments qui ont bien fonctionné et d'examiner ceux qui n'ont pas fonctionné.

Ce type d'analyse peut aider votre entreprise à améliorer les processus au fil du temps et à garantir que les incidents futurs seront traités plus efficacement, et donc de minimiser l'impact potentiel.

Recommandations

Vous ne pouvez pas empêcher les tentatives de ransomware, mais vous pouvez grandement réduire votre exposition aux risques et développer un plan pour y faire face.

- Il n’y a pas une mesure miracle, mais plutôt un ensemble coordonné de mesures incluant:

- Sensibiliser et former les usagers

- Protéger les points d’extrémité y compris les serveurs en utilisant l’analyse du comportement, plutôt que des signatures, afin de pouvoir détecter des logiciels malveillants inconnus jusqu’ici

- Mettre en place un processus de sauvegarde fiable et reposant sur les meilleures pratiques

- Si vous n’aviez pas déjà mis en place les meilleures pratiques de prévention des ransomwares, il est plus que temps de le faire.

- Enfin, il est impératif de pratiquer votre plan.

Contactez nos experts en sécurité TI, ils sauront vous proposer les meilleurs conseils et solutions en matière de cybersécurité pour votre entreprise.

Blogue Present

Comment se relever d’une attaque par Ransomware

La situation

Les ransomwares sont désormais plus susceptibles de frapper votre entreprise que toute autre forme de désastre et pourraient bien être plus dommageables.

Vous devez tenir pour acquis que votre compagnie sera victime de plusieurs attaques, et vous y préparer.

Il s’agit de choisir entre deux alternatives :

Un constat sans appel

Pourquoi tant de compagnies paient-elles la rançon?

Essentiellement trois raisons expliquent la prospérité des entreprises criminelles :

En réalité le paiement de la rançon ne garantit pas que vous pourrez récupérer vos données ni que vous n’allez pas à nouveau être victime de la même attaque, surtout si vous ne procédez pas à une analyse approfondie pour déterminer comment les cybercriminels ont infiltré le réseau.

De plus, il vous faudra sans doute réinstaller toutes vos applications si vous n’êtes pas certain de pouvoir éradiquer la menace. Et il est donc fréquent que vous ayez besoin de plusieurs mois pour revenir à la normale, ce qui augmente ainsi le coût réel de la rançon.

Quoi qu’il en soit, si nous n’y prenons pas garde, le paiement des rançons risque de devenir un coût d’opération au même titre que celui que nous acquittons pour l'électricité.

Cela n’est pas sans rappeler la protection dont les malfrats traditionnels faisaient profiter leurs victimes.

3 exemples de fonctionnement des ransomwares actuels

Les ransomwares actuels sont beaucoup plus sophistiqués que leurs prédécesseurs.

De nouvelles versions apparaissent sans qu’elles puissent être détectées par les antivirus traditionnels les plus répandus, puisque leur fonctionnement repose sur la reconnaissance d’une signature statique.

Quels sont les vecteurs d’attaque?

Pour contrer la menace, vous devez savoir comment un ransomware peut infecter vos systèmes. Ces méthodes d'accès à vos systèmes sont connues sous le nom de vecteurs d'attaque. En voici quelques-uns.

Comment se défendre contre cette menace?

Selon George Washington, "Se préparer à la guerre est le meilleur moyen de préserver la paix".

Alors, bien sûr, Il est vital de mettre en place une protection respectant les meilleures pratiques.

Comment se relever après une attaque réussie?

L’idéal est d'empêcher l'attaque par les ransomwares, car la récupération peut s’avérer ardue, complexe, longue et coûteuse, même si vous disposez de copies de sécurité intègres et récentes.

Mais, même si vous prenez toutes les précautions nécessaires pour protéger votre entreprise, vous risquez quand même d’être victime d'une attaque réussie.Les spécificités à prendre en compte en termes de relève sont les suivantes :

Il vous faut donc vous doter d’un plan de récupération spécifique aux ransomwares, et acquérir la pratique vous permettant de l’exécuter adéquatement.

Les éléments du plan de recouvrement

Si vous êtes sous le feu d’une attaque par ransomware réussie, les actions les plus prioritaires concernent le confinement.

Préparation

Cette phase consiste à préparer votre entreprise aux attaques par ransomware qu’elle pourrait subir. Elle comprend, sans s’y limiter, l’application des meilleures pratiques mentionnées précédemment. Il s’agit d’établir et de mettre en place votre liste de contrôle pour prévenir les ransomwares.

Détection

La façon dont une entreprise détecte l'infection par un ransomware peut varier selon la situation, mais dans la plupart des cas, un employé se trouve dans l'impossibilité d'accéder à des fichiers ou remarque que certains services ne sont plus accessibles.

L’ urgence est alors d'identifier tous les systèmes infectés et ceux qui sont en danger imminent d'être infectés.

Analyse

La phase d'analyse se concentre essentiellement sur deux aspects :

Confinement

La phase de confinement est un élément essentiel du plan d'intervention. Une fois qu'un système a été identifié comme pouvant contenir un ransomware, l'ordinateur suspecté d'être infecté doit être immédiatement retiré de vos réseaux, et soit éteint, soit idéalement mis en hibernation pour aider à l'analyse, tout en minimisant le risque que le ransomware poursuive le processus de chiffrement.

Éradication

La phase d'éradication consiste à retirer le ransomware des systèmes infectés dans toute l'entreprise. Selon l'ampleur de l'attaque, cette opération peut être longue et peut concerner à la fois les dispositifs des utilisateurs et les serveurs qui ont été touchés.

Il faut noter que dans la plupart des cas, une réinstallation des serveurs ou postes contaminés est requise.

Recouvrement

Une fois qu'une entreprise a contenu le ransomware et identifié la cause profonde de l'infection, il y a plusieurs considérations qu'une entreprise doit examiner lorsqu'elle entame la phase de récupération.

Activités post mortem

Les activités post mortem sont une partie importante du plan d'intervention et ne doivent pas être négligées. Après tout incident, petit ou grand, il est recommandé de rencontrer les parties prenantes concernées et de discuter des éléments qui ont bien fonctionné et d'examiner ceux qui n'ont pas fonctionné.

Ce type d'analyse peut aider votre entreprise à améliorer les processus au fil du temps et à garantir que les incidents futurs seront traités plus efficacement, et donc de minimiser l'impact potentiel.

Recommandations

Vous ne pouvez pas empêcher les tentatives de ransomware, mais vous pouvez grandement réduire votre exposition aux risques et développer un plan pour y faire face.

Contactez nos experts en sécurité TI, ils sauront vous proposer les meilleurs conseils et solutions en matière de cybersécurité pour votre entreprise.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

S'inscrire au blogue

Continuer à lire

Comment évaluer le niveau de risque en cas de désastre en 22 questions ?

La plupart des entreprises prennent, avec raison, des mesures pour protéger leurs données...Pourquoi le SOC en tant que service est incontournable pour les PME?

Les ransomwares sont devenus la préoccupation de sécurité prioritaire pour toutes les...La cybersécurité d'abord - Mois de la sensibilisation à la cybersécurité 2021

Il est moins coûteux, plus facile et moins risqué de se protéger d’une attaque par ransomware que...