Blogue Present

EDR et SIEM: Deux alliés de taille dans la protection de vos données

Quand vient le temps de défendre avec succès l'infrastructure de votre entreprise vous savez que cela nécessite l'utilisation de plusieurs solutions qui, lorsqu'elles sont intégrées efficacement, créent une défense complète et multicouche dans le but de vous protéger des intrusions malveillantes au sein de votre réseau.

Quand vient le temps de défendre avec succès l'infrastructure de votre entreprise vous savez que cela nécessite l'utilisation de plusieurs solutions qui, lorsqu'elles sont intégrées efficacement, créent une défense complète et multicouche dans le but de vous protéger des intrusions malveillantes au sein de votre réseau.

Lors du processus de sélection des solutions de cyberdéfense, le positionnement de la détection et de la réponse des terminaux (Endpoint Detection and Response ou EDR) par rapport à la gestion des informations et des événements de sécurité (SIEM) peut être soulevé, principalement parce que chaque solution permet de mieux sécuriser son environnement.

Mais une seule de ces solutions est-elle suffisante nécessaire? Sont-elles mutuellement exclusives?

Différents systèmes pour différentes interventions

EDR et SIEM sont conçus pour répondre à différents objectifs.

Un SIEM a pour objectif principal de fournir des informations en collectant les journaux d’événements (syslogs). En utilisant un SIEM, vous serez en mesure d’agréger des données au sein de votre entreprise à partir de diverses sources, y compris les postes utilisateurs, les applications web, les serveurs physiques et virtuels ainsi que les appareils réseautiques, permettant de consulter des millions d’événements en quelques secondes.

De plus, un SIEM peut générer des alertes à contexte élevé, permettant d’effectuer des actions réduisant la vulnérabilité de vos environnements.

Un EDR quant à lui a un ensemble différent de capacités. Il est conçu pour offrir une détection et une réponse continue aux points de terminaison (endpoints – postes de travail, portables, serveurs) contre les logiciels malveillants et les menaces et ainsi fournir des capacités anti-rançongiciels.

L'EDR est livré par défaut avec un ensemble de règles de détection comportementale et offre une protection des systèmes dès le premier jour. De plus, un EDR prend en charge les mécanismes de règles personnalisées et la plupart des EDR fournissent une détection basée sur l'intelligence artificielle pour contrer les menaces émergentes.

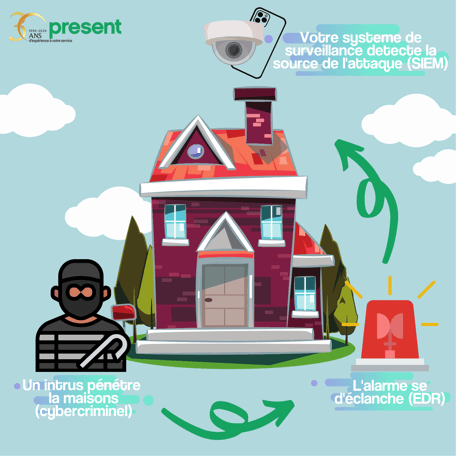

Analogie de la maison

Afin d’illustrer comment l’utilisation d’un EDR et d’un SIEM combinés fonctionne, nous pouvons utiliser l’analogie d’une maison munie d’un système d’alarme et d’un système de caméras.

Un EDR agit comme un détecteur de mouvement relié à une centrale. Advenant qu’un intrus pénètrerait dans la maison, le EDR le détecterait, limiterait ses actions et notifierait les autorités, tout en l’empêchant de faire des ravages. Toutefois, à lui seul, le EDR ne pourra pas expliquer comment l’intrus aura fait pour entrer dans la maison.

Le SIEM agit comme un système de surveillance avancé ayant la capacité de fournir toutes les informations sur ce qui s’est produit dans son environnement. Dans notre analogie, le SIEM pourra expliquer comment l’intrus est entré (par la porte d’entrée, le garage, la porte de patio ou par tout autre moyen), ce qu’il a tenté de faire, les chemins parcourus, etc. Finalement, l’information du SIEM permettra de mettre en place des mesures qui augmenteront la sécurité (dans notre exemple, certaines portes pourraient être renforcées).

Donc, le SIEM a le moyen d’expliquer ce qui s’est produit et de faire de la prévention mais c’est le EDR qui arrête les attaques!

En bref

Un EDR détecte les activités suspectes qui sont exécutées dans les systèmes et arrête les opérations pouvant mettre votre organisation en danger.

Un SIEM rassemble l’ensemble des journaux (logs) internes et externes et en fait l’analyse afin d’entreprendre les actions appropriées permettant d’établir une meilleure sécurité.

Utilisés ensemble, ils permettent de mieux protéger votre environnement, de bien comprendre quelles attaques sont exécutées contre vous et de prendre des mesures correctives visant à éliminer les failles de sécurité de votre entreprise.

La capacité de protection et de traçabilité de ces outils peut faire partie des normes de conformité de votre secteur d’activité. C’est le cas par exemple dans le domaine de la recherche et développement pharmaceutique.

Pour plus d'information sur notre offre de sécurité TI consultez notre site web et demandez une rencontre avec l'un de nos experts en sécurité en cliquant sur le lien figurant ci-dessous.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)