Blogue Present

Loi 64 : le lièvre, la tortue et l’autruche

Les entreprises ont jusqu’au 22 septembre 2023 pour se conformer aux dispositions du projet de loi 64. À défaut de quoi elles pourraient s’exposer à des sanctions pénales pouvant atteindre jusqu’à 25 M$ ou 4 % de leur chiffre d’affaires mondial .

Les entreprises ont jusqu’au 22 septembre 2023 pour se conformer aux dispositions du projet de loi 64. À défaut de quoi elles pourraient s’exposer à des sanctions pénales pouvant atteindre jusqu’à 25 M$ ou 4 % de leur chiffre d’affaires mondial .

Or un sondage récent de la FCCQ démontre que 4 entreprises sur 10 ne comprennent pas les effets de la loi 64 sur leurs activités, dans un contexte où la plupart des compagnies ne disposent que d’un faible niveau de maturité concernant la gestion de la confidentialité des données.

Le contexte du projet de loi 64 (PL 64)

La Québec garde en mémoire le vol massif des données des membres du Mouvement Desjardins, qui a démontré, les conséquences d’une gestion négligente des données personnelles.

Le législateur avait certainement en tête cette mésaventure, en adoptant le 21 septembre 2021 le projet de loi 64, qui modernise les dispositions applicables en matière de protection des renseignements personnels.

La loi, inspirée du RGPD (le Règlement général sur la protection des données) de l’Union européenne, s’applique à toute entreprise privée ou publique, au sens du Code civil du Québec, qui collecte, détient, utilise ou communique des renseignements personnels.

Une adoption progressive, mais exigeante

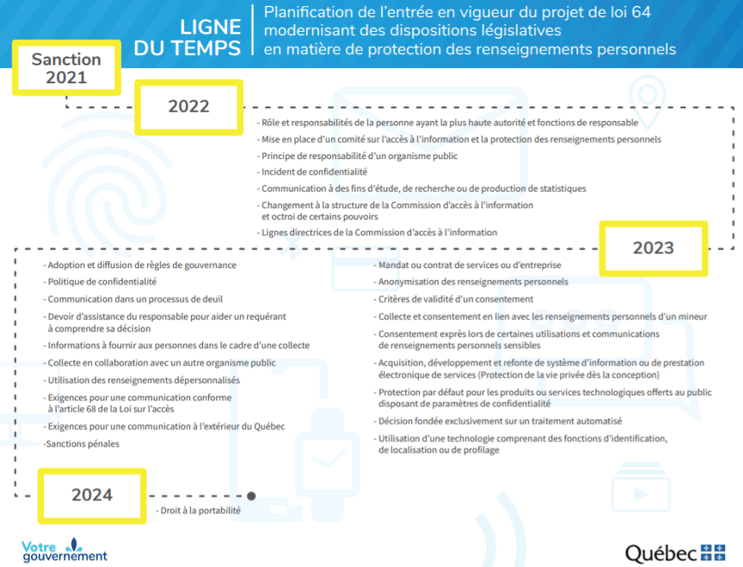

Selon la ligne du temps ci-dessous, les entreprises ont jusqu’au 22 septembre 2022 pour nommer un responsable de la protection des renseignements personnels et se doter d’un plan de réponse à incident de confidentialité.

Elles ont jusqu’au 22 septembre 2023 pour adopter et diffuser une politique de gouvernance des données, et jusqu’au 22 septembre 2024 pour se conformer à la portabilité des données, en permettant ainsi aux clients de récupérer leurs informations personnelles.

Les risques de pénalités applicables en 2023 forcent aujourd’hui les entreprises à répondre aux questions suivantes :

- Quelle est notre situation actuelle, en matière de protection des renseignements personnels?

- Quelles actions devrons-nous prendre pour assurer la conformité de notre entreprise?

- Les écarts de conformité pouvant se révéler importants, et donc longs et ardus à combler, quand allons-nous lancer le projet? Et allons-nous donc adopter l’approche prudente de la tortue , celle hâtive du lièvre, ou pire, celle fuyante de l’autruche?

Et maintenant?

Vous devriez dès maintenant adopter la stratégie de la tortue, car la route pourrait être longue, et les tâches et interdépendances trop nombreuses pour que vous soyez en mesure de bruler les étapes.

Pour être en mesure d’identifier les changements que vous devez effectuer et les ressources dont vous aurez besoin, vous pourriez adopter une démarche qui pourrait être résumée comme suit.

Planifier

- Valider que le projet de loi 64 s’applique aux activités de collecte et de traitement des renseignements personnels par votre organisation.

- Comprendre les exigences de la loi.

- Effectuer une analyse de vos façons de faire en matière de gestion des renseignements personnels.

- Identifier les écarts et créer les politiques de protection des renseignements personnels.

- Créer votre feuille de route.

Déployer

- Nommer un responsable de la protection des renseignements personnels.

- Créer des ententes avec les tiers concernés par votre protection des renseignements personnels.

- Rendre vos contrôles internes conformes.

Surveiller

- Former vos employés aux meilleures pratiques.

- Effectuer un suivi serré de chaque étape.

- Effectuer une analyse d’impacts sur la vie privée sur une base continue.

Conclusion

Pour de nombreuses compagnies, en particulier des PME, il va dès lors s’agir de changer la façon d’envisager la protection des données, et de rehausser, sans attendre, leur degré de cybersécurité.

C’est qu’en effet, il est devenu plus important que jamais de mettre la confidentialité des données, et en particulier celles associées aux renseignements personnels, en pratique.

Voici quelques-unes des meilleures pratiques à mettre en place dans un état d’esprit Zero Trust.

- Procéder à un audit de sécurité de votre environnement, car vous ne pouvez défendre que ce que vous connaissez.

- Classer les données et les actifs traités en fonction de leurs exigences en matière de confidentialité.

- Sécuriser les données sensibles par le chiffrement.

- Mettre en place l'authentification à deux facteurs (MFA).

- Protéger adéquatement vos serveurs et stations à l’aide d’une solution MDR (Managed Detection and Response).

- Former les employés à la protection de la vie privée, à la sécurité des données et à l’hameçonnage.

- Mettre en place une solution gérée de gestion des informations et événements de sécurité afin de minimiser vos temps de réaction et de tenir à jour le registre obligatoire de toutes les violations.

Ce faisant vous faites coup double. Non seulement vous vous adaptez au paysage actuel des menaces, mais vous vous préparez en même temps au PL 64.

Cochez-vous les 7 éléments de base de la liste?

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)