Blogue Present

Authentification Multi Facteur: comprendre les risques, privilégier les gains rapides, et agir au plus vite

Le jour de la marmotte

Le jour de la marmotte

"Hackers Don’t Break In, They Log In."

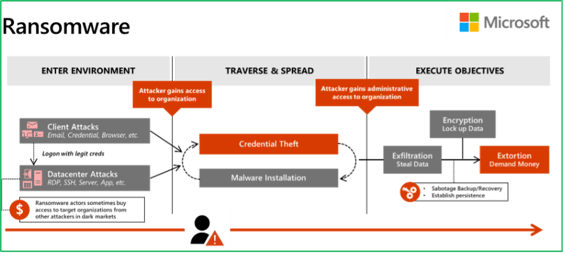

Jour après jour, les adversaires se connectent aux services et applications de leurs victimes en utilisant des moyens tels que :

- S’emparer des informations d’identification des usagers par le biais de campagnes d’hameçonnage.

- Essayer des mots de passe à partir d'ensembles de données ayant fait l'objet de fuites, au cas où un utilisateur aurait réutilisé un même mot de passe sur d'autres services .

- Tenter de se connecter à plusieurs comptes d'utilisateurs en utilisant l'un des mots de passe figurant sur les listes de mots de passe les plus utilisés (pulvérisation de mots de passe).

L’objectif à atteindre

Comment les PME peuvent-elles protéger leurs données critiques et renseignements personnels (conformité avec PL 64) contre le vol, les accès malveillants, la destruction et le chiffrement et plus largement contre les arrêts d’activité?

Rendre la tâche plus difficile aux attaquants en privilégiant des gains rapides

Il y essentiellement 3 initiatives prioritaires à mettre en place :

- Mettre en œuvre la double vérification de l'identité (MFA).

- Mettre en place une sécurité avancée et gérée des points d’extrémité (MDR).

- Protéger ses données et son infrastructure de prise de copie.

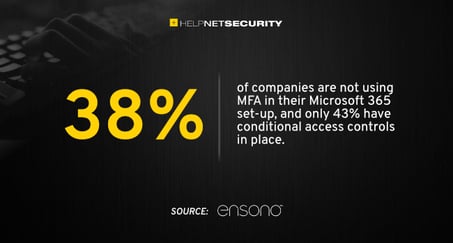

Aujourd’hui nous allons nous concentrer sur l’authentification multifacteur, en ayant en tête une disparité alarmante, telle que reportée par Microsoft :

- Plus de 80% des violations de données sont directement liées à l'utilisation abusive et au vol des informations d'identification.

- Moins de 40% des entreprises ont implanté l’authentification multifacteur.

L'identité est le nouveau périmètre, mais seule une minorité a adopté un état d’esprit Zero Trust, et mis en place une protection contre les attaques actuelles.

MFA par le contre-exemple de Colonial Pipeline

"Le piratage qui a mis hors service le plus grand pipeline de carburant des États-Unis et entraîné des pénuries sur toute la côte Est s’avère être le résultat d'un seul mot de passe compromis... Le compte VPN, qui a depuis été désactivé, n'a pas utilisé l'authentification multifacteur, un outil de cybersécurité de base, ce qui a permis aux pirates de pénétrer dans le réseau de Colonial en utilisant uniquement un nom d'utilisateur et un mot de passe compromis."

- Bloomberg Cybersecurity "Des pirates ont pénétré dans le pipeline de Colonial en utilisant un mot de passe compromis".

“The hack that took down the largest fuel pipeline in the U.S. and led to shortages across the East Coast was the result of a single compromised password… The VPN account, which has since been deactivated, didn’t use multifactor authentication, a basic cybersecurity tool, allowing the hackers to breach Colonial’s network using just a compromised username and password.”

– Bloomberg Cybersecurity “Hackers Breached Colonial Pipeline Using Compromised Password”

Qu'est-ce que l'authentification multifacteur?

L'un des moyens les plus courants utilisés par les adversaires pour accéder aux données d’entreprises consiste à deviner des mots de passe faibles ou à les voler, que ce soit par hameçonnage ou les achetant sur le Dark Web.

À partir de là, ils obtiennent les mêmes autorisations que celles des utilisateurs légitimes, incluant les administrateurs et les utilisateurs privilégiés.

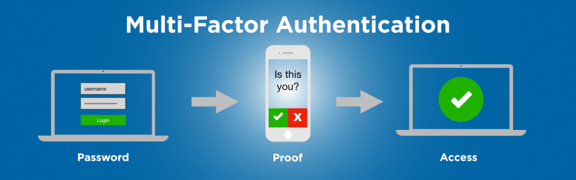

L'objectif de l'authentification multifacteur est de créer une couche de défense supplémentaire au-delà de la simple utilisation d'un mot de passe.

Comment fonctionne l'authentification multifacteur?

L'authentification multifacteur exige au moins deux éléments (2FA) d'information indépendants pour vérifier l'identité d'un utilisateur lorsqu'il tente de se connecter ou d'accéder à une ressource.

Par exemple l'authentification multifacteur Azure AD exige au moins deux des facteurs d'authentification suivants :

- Quelque chose que vous connaissez, généralement un mot de passe.

- Quelque chose que vous avez, comme un téléphone ou une clé matérielle.

- Quelque chose que vous êtes, comme une empreinte digitale ou la reconnaissance faciale.

À qui s’applique l'authentification multifacteur?

Les entreprises qui souscrivent des cyberassurances sont sans doute au fait des exigences minimales actuelles en matière d’authentification multifacteur.

Aujourd’hui pour bénéficier d’une couverture il est nécessaire que MFA soit minimalement appliqué aux situations suivantes :

- Accès à distance (VPN, RDP, SSH et autres).

- Comptes d’administration et comptes à accès privilégié.

- Plateforme de courriels et collaboration telle que M365.

Il y aurait également lieu d’ajouter l’authentification multifacteur à la solution de prise de copie.

Il demeure que la meilleure pratique devrait être de mettre en place MFA pour tous les usagers, 100% du temps, surtout si, comme dans le cas avec M365, les entreprises peuvent maximiser des fonctionnalités qu’elles ont déjà avec leurs plans.

L'authentification multifacteur de Microsoft 365

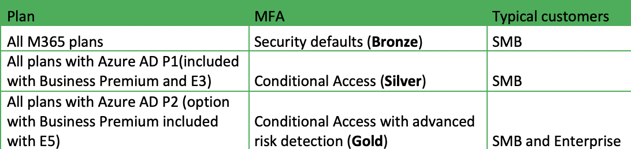

Il existe plusieurs façons d’activer MFA avec M365, en fonction des plans en utilisation et du niveau de contrôle souhaité et de la souplesse recherchée.

Le tableau ci-dessus en donne un aperçu à haut niveau. Le mode Legacy per-user n’est pas mentionné, étant donné qu’il est en voie d’être retiré par Microsoft.

Que faut-il en retenir?

- Les paramètres de sécurité par défaut permettent d’activer Microsoft Authenticator pour tous les utilisateurs, et fournissent un niveau de sécurisation de base.

- Pour des contrôles plus granulaires et plus complets, et une acceptation aisée des usagers, nous recommandons d’utiliser des stratégies d' accès conditionnel, pour définir des événements ou des applications qui nécessitent un MFA.

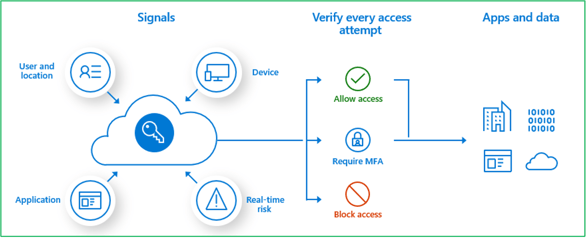

Ces stratégies peuvent permettre une connexion avec un seul facteur d’authentification lorsque l'utilisateur se trouve sur le réseau d'entreprise et/ou sur un appareil enregistré, mais exiger des facteurs de vérification supplémentaires lorsque l'utilisateur est à distance ou sur un appareil personnel.

Les politiques d'accès conditionnel reposent sur des instructions de type " if-then ", telles qu’illustrées ci-dessous.

Conclusion

- Quoique l'authentification multifacteur soit sans conteste essentielle pour protéger les organisations contre les cyberattaques - notamment les ransomwares – de trop nombreuses compagnies en sont encore à l’authentification basée sur l’utilisation d'un simple mot de passe.

- S’agissant de M365, c’est dire que les entreprises négligent les fonctions de cybersécurité vitales, disponibles à même la plateforme, ce qui les expose, de manière indue, à des vulnérabilités de taille.

- C’est pourquoi, les PME, doivent sans tarder agir pour sécuriser l’accès à leurs ressources à l’aide d’une authentification forte, et réaliser ainsi des gains de sécurité importants et rapides, à peu de frais.

En tant que partenaire Microsoft Gold, notre plateforme de choix pour l’authentification multifacteur est Azure AD, qui permet, très aisément et de manière intégrée, de répondre à différentes exigences, des plus simples (sécurité par défaut) aux plus élaborées(accès conditionnel avec ou sans intégration avec Azure AD Identity Protection inclus avec Azure AD P2).

Déployer une authentification utilisateur résistante aux attaques est la première initiative à mettre en place dans une perspective Zero Trust.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)