Blogue Present

Que faire si votre entreprise a subi une cyberattaque?

Une entreprise nous appelle en panique un lundi matin à la suite d’une attaque par ransomware. Un scénario catastrophe que nous connaissons bien chez Present. Des cyberattaquants profitent souvent de la fin de semaine afin d’infiltrer le réseau d’une PME vulnérable en exploitant des failles de sécurité. Le lundi matin, les employés rentrent au bureau et leurs postes de travail sont crypto-locké, impossible de travailler ou d’effectuer des tâches aussi anodines que d’envoyer un courriel. En plus du manque de productivité et l’atteinte à la réputation qui est désormais entachée, ce sont des milliers de données importantes et confidentielles qui se retrouvent désormais inaccessibles et pires encore, vendue sur le Dark Web. Une rançon est désormais demandée, mais hors de question de la payer.

Une entreprise nous appelle en panique un lundi matin à la suite d’une attaque par ransomware. Un scénario catastrophe que nous connaissons bien chez Present. Des cyberattaquants profitent souvent de la fin de semaine afin d’infiltrer le réseau d’une PME vulnérable en exploitant des failles de sécurité. Le lundi matin, les employés rentrent au bureau et leurs postes de travail sont crypto-locké, impossible de travailler ou d’effectuer des tâches aussi anodines que d’envoyer un courriel. En plus du manque de productivité et l’atteinte à la réputation qui est désormais entachée, ce sont des milliers de données importantes et confidentielles qui se retrouvent désormais inaccessibles et pires encore, vendue sur le Dark Web. Une rançon est désormais demandée, mais hors de question de la payer.

Se posent maintenant les questions suivantes:

- Quoi faire?

- Comment éviter que cela nous arrive (encore)?

On vous explique ici comment établir un plan de relève si vous avez malheureusement été victime d’une attaque par ransomware; mais surtout, nous vous expliquons comment éviter qu’une telle situation vous arrive.

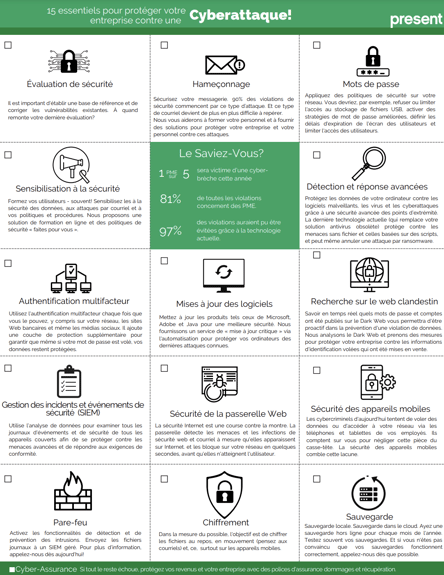

En fin de blogue on partage aussi avec vous nos 15 essentiels de cybersécurité.

Vous avez été attaqué, maintenant quoi faire?

Réaliser que votre entreprise est victime d'une attaque par ransomware est stressant. Néanmoins, la première chose à faire est d'essayer de réagir calmement. Ces stratégies supplémentaires peuvent vous aider à prévenir une infiltration de votre réseau à plus large échelle et à retrouver l'accès à vos postes de travail et à vos fichiers.

Communiquer avec les assureurs et les firmes d’avocats:

Il faut tout d’abord impérativement contacter votre firme d’avocat ainsi que votre assureur afin de les informer de l’incident de sécurité. Ils vous indiqueront aussi l’approche spécifique a prendre selon votre couverture et leurs politiques de gestion des incidents.

Aucune communication / commentaire ne devrait circuler:

Il ne faut pas communiquer ou répondre à des demandes de commentaires en direct ou sur les réseaux sociaux de qui que ce soit et vous devez en aviser tout le personnel d’en faire autant. Laissez les services spécialisés de vos avocats gérer les communications.

Déconnectez-vous:

La déconnexion de l'appareil infecté d'Internet et de tout autre appareil est nécessaire à la sécurité du réseau dans son ensemble. Toutefois, vous ne devez pas éteindre ou bien redémarrer votre ordinateur.

En effet plusieurs méthodes d’attaque injectent des « services » qui sont activés dans le cycle de démarrage, et ce souvent avant même que les outils de protections soient activés ce qui peut provoquer des dommages et une propagation encore plus fulgurante.

C'est aussi important de déconnecter temporairement tous vos drives partagés jusqu'à ce que vous ayez déterminé que tous les systèmes infectés ont été identifiés. Continuer à surveiller les systèmes pour identifier s'ils y a des nouveaux fichiers encryptés ou qui disparaissent.

Préparez une segmentation réseau:

Une fois la menace identifiée et isolée, afin de pouvoir effectuer des étapes de récupérations, il est important de définir un segment réseau complètement isolé du réseau affecté.

Réimager vos machines de travail:

Une fois qu'un environnement a été infecté, il n'existe aucun moyen de garantir que le ransomware a complètement disparu à moins que vous n'effaciez les appareils, vous aurez ainsi des machines virtuelles propres, et pourrez commencer par une nouvelle image. Réimager les serveurs d'origine et applications garantit que le rançongiciel a été remédié. Vous pouvez reconstruire votre réseau et vos postes de travail à neuf en y appliquant des outils de prévention des cyberattaques.

Vérifiez vos sauvegardes:

Selon votre plan de recouvrement en cas de désastre, vous devriez pouvoir retrouver vos données à partir des sauvegardes. Vous devez par contre en faire la vérification au préalable au cas où elles seraient invalides ou encryptées.

Si vous avez une sauvegarde de type « Air Gap », vous serez fort probablement en mesure de récupérer vos informations.

Évitez de restaurer les « système » optez plutôt pour la récupération des données uniquement.

Pour prévenir une telle attaque, voici nos recommandations

Vous munir d’un MDR et d’un MFA:

Sachez que grâce à cette solution, plus de 90% des attaques peuvent êtes arrêtés. En effet, l'un des moyens les plus courants utilisés par les adversaires pour accéder aux données d’entreprises consiste à deviner des mots de passe faibles ou à les voler, que ce soit par phishing ou les achetant sur le Dark Web.

À partir de là, ils obtiennent les mêmes autorisations que celles d'utilisateurs légitimes incluant les administrateurs et les utilisateurs privilégiés.

L'objectif de l'authentification multifacteur (MFA) est de créer une couche de défense supplémentaire au-delà de la simple utilisation d'un mot de passe en y ajoutant un facteur physique.

Enfin, un service MDR permets de protéger vos terminaux bien au-delà de ce qu’un simple antivirus peut faire. En effet un MDR a pour avantage de fournir les atouts suivants :

- Permets la détection de comportements suspects utilisés par les pirates et logiciels malicieux tels que l’exploitation de vulnérabilités ou l’élévation de privilèges.

- Surveillance 24 h/24 et 7 j/7 par des analystes en sécurité.

- Lors d’attaques, le terminal attaqué est isolé du réseau afin de contenir la menace.

- Intelligence améliorée sur les menaces basée sur des indicateurs et des comportements capturés à partir d’informations globales.

Mettre en place une politique de sauvegarde:

Une politique de sauvegarde est un ensemble de règles et de procédures qui décrivent la stratégie de l'entreprise lors de la création de copies de sauvegarde des données à conserver. Une politique de sauvegarde des données d'entreprise fait partie intégrante de la stratégie globale de protection des données, de reprise après sinistre et de continuité des activités d'une organisation.

Appliquer la règle 3-2-1-1-0 est le meilleur moyen de protéger vos sauvegardes. 3 copies de données (dont l'une est l'ensemble de données de production) doivent être enregistrées sur 2 types de supports différents où 1 copie doit être située hors site et au moins 1 des copies doit être stockée hors ligne. Le 0 fait référence à l'intégrité vérifiée de la sauvegarde et garantit qu'elle contient 0 erreur.

Établir un plan de réponse aux incidents:

En cas de cyberincidents ou de violation de données, le temps presse. Plus tôt vous pourrez contenir les dégâts et identifier la cause, mieux ce sera. C'est là qu'un plan de réponse aux incidents entre en jeu. En disposant d'un plan clair et bien documenté sur la façon d’identifier et de gérer un incident de sécurité de l'information, vous pouvez vous assurer que votre équipe est prête à prendre des mesures rapides et efficaces.

Lorsqu'il est conçu et mis en œuvre correctement, un plan de réponse aux incidents de cybersécurité peut également fournir une structure pour prévenir de futures attaques en identifiant les faiblesses et en recueillant de précieuses informations sur les menaces.

Conclusion

Vous l’aurez compris, prendre en main tout cela requiert le service d’une équipe d’experts qui saura vous accompagner afin de garantir la sécurité de vos données. Pour en savoir plus sur la manière dont Present peut vous accompagner, n’hésitez pas à nous contacter!

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)