Blogue Present

Pourquoi est-il temps de rompre avec votre antivirus et d’adopter un service MDR

Tous les jours des milliers de terminaux (endpoints) sont compromis par des cybercriminels, qu’ils soient débutants ou professionnels. Ces cybercriminels utilisent des techniques qui permettent de passer outre les antivirus qui historiquement ne faisaient que comparer la signature des fichiers à une base de fichiers connus malveillants. Ce qui signifie aussi que toute nouvelle souche de virus frappera avec force avant qu’elle soit reconnue, analysée puis transmise à tous les éditeurs d’antivirus pour blocage.

Tous les jours des milliers de terminaux (endpoints) sont compromis par des cybercriminels, qu’ils soient débutants ou professionnels. Ces cybercriminels utilisent des techniques qui permettent de passer outre les antivirus qui historiquement ne faisaient que comparer la signature des fichiers à une base de fichiers connus malveillants. Ce qui signifie aussi que toute nouvelle souche de virus frappera avec force avant qu’elle soit reconnue, analysée puis transmise à tous les éditeurs d’antivirus pour blocage.

Ce n’est pas la seule faiblesse de ces antivirus; en effet pour pouvoir comparer la signature, il faut qu’un fichier soit déposé. Or de nombreuses techniques existent afin de passer outre cet obstacle et accomplir les actions malveillantes directement en mémoire, on parle ici d’attaques «fileless», car elles ne déposent pas de fichiers, mais exécutent directement du code en mémoire.

Indépendamment de ces menaces avancées, les antivirus manquent un point crucial dans l’environnement de la sécurité actuel, celui de la corrélation. Nous étudions, analysons les attaques poste par poste sans une visibilité globale sur un parc. Il est complexe et long de retrouver le chemin d’infection initial.

Néanmoins les antivirus, et notamment les «next gen» qui font plus que de la simple comparaison de fichiers, permettent tout de même de bloquer une grande quantité de malwares. Mais ce n’est plus suffisant pour être bien protégé.

EDR, MDR, SOC ... des acronymes importants

Le marché de la cybersécurité a vu l’émergence de nouvelles offres de type EDR (Endpoint Detection and Response). Celles-ci reposent sur des agents installés sur les terminaux. Ils collectent et envoient les données comportementales à une base de données centrale pour analyse. Ils sont alors en mesure d’identifier des tendances et de détecter des anomalies, qui peuvent ensuite être automatisées pour envoyer des alertes en vue de mesures correctives ou d’une enquête plus approfondie.

Un logiciel EDR va générer des alertes qui doivent être traitées rapidement. Certaines seront de réels comportements malicieux, alors que d’autres ne seront pas si clairs et nécessiteront une investigation. C’est là que le SOC (Security Operations Centre) devient pertinent. Le SOC est une unité d’affaires composée d’experts en sécurité responsable de la surveillance de la sécurité en continu.

Lorsqu’un EDR est géré en externe par un SOC, on parle alors d’un service MDR (Managed Detection and Response).

Il s’agit donc d’une solution de protection clé en main permettant de protéger adéquatement vos terminaux des multiples vulnérabilités.

Une protection contre les menaces adaptée aux menaces d’aujourd’hui

Face à des vulnérabilités et menaces de cybersécurité sans cesse grandissantes, il devient impératif de prendre les moyens de se protéger et ainsi rehausser votre posture de sécurité.

Étant donné que nous sommes de plus en plus dans un monde décentralisé, avec du travail à distance et des services cloud, l’approche axée sur la protection du réseau est toujours pertinente, mais demeure très incomplète. Seule une protection axée sur les terminaux peut vous protéger adéquatement.

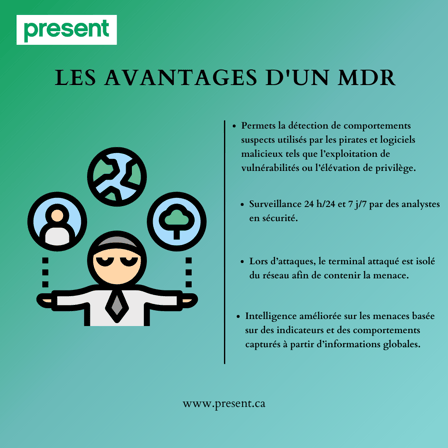

Un service MDR permets de protéger vos terminaux bien au-delà de ce qu’un simple antivirus peut faire. En effet un MDR a pour avantage de fournir les atouts suivants :

- Permets la détection de comportements suspects utilisés par les pirates et logiciels malicieux tels que l’exploitation de vulnérabilités ou l’élévation de privilèges

- Surveillance 24 h/24 et 7 j/7 par des analystes en sécurité

- Lors d’attaques, le terminal attaqué est isolé du réseau afin de contenir la menace

- Intelligence améliorée sur les menaces basée sur des indicateurs et des comportements capturés à partir d’informations globales

Convaincu d’adopter un MDR? Ça tombe bien, nous avons une équipe d’experts en cybersécurité avec un service MDR bien rodé à votre disposition afin que vous puissiez vous concentrer sur le succès de vos affaires l’esprit tranquille.

Remplissez ce formulaire ci-dessous pour recevoir un devis dans les 24 heures et découvrez comment garantir le niveau le plus élevé possible de protection des terminaux pour un tarif mensuel abordable.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)