Pensez-vous que l'utilisation d'un bureau à distance (RDP et ou VPN) ou de M365, en ces temps de travail à distance, soit sécuritaire, juste parce que vous utilisez des mots de passe complexes et uniques que vous changez régulièrement?

Pensez-vous que l'utilisation d'un bureau à distance (RDP et ou VPN) ou de M365, en ces temps de travail à distance, soit sécuritaire, juste parce que vous utilisez des mots de passe complexes et uniques que vous changez régulièrement?

Bien que, dans une certaine mesure vous ayez raison de le penser, cela n’empêche aucunement que vos comptes d'utilisateurs avec leurs informations d'identification soient compromis et mises en vente sur le marché du Dark Web.

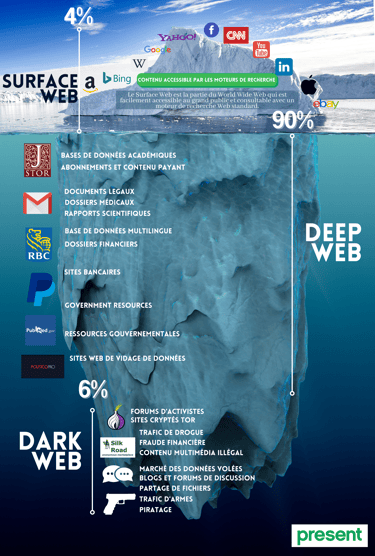

Mais tout d’abord qu’est-ce que le Dark Web, et quels en sont ses acteurs?

La place de marché

Le Web Clandestin (Dark Web) est une place de marché largement utilisée par les cybercriminels.

Les dossiers volés y compris les informations d'identité et de carte de crédit y sont mises en vente. 15 milliards d’identifiants y seraient en circulation.

Les parties prenantes

À la suite d’une fuite de données, les attaquants vont généralement publier ou mettre en vente les informations qu’ils ont collectées sur le Dark Web.

Des acheteurs malveillants se servent alors de ces identifiants volés pour usurper l'identité du propriétaire afin de commettre un vol ou un autre type de fraude. Compte tenu que la grande majorité des utilisateurs réutilise les mêmes mots de passe sur plusieurs sites, les cybercriminels y ont également accès.

Il en est de même pour les accès corporatifs, qu’il s’agisse de services SaaS, d’accès VPN, ou de systèmes internes.

Votre MSSP, est en mesure de vous fournir les résultats d’un audit de reconnaissance qui identifie vos informations exposées en ligne.

Le risque

Avec la croissant du nombre et de la sophistication des attaques, et la capacité des adversaires à se déplacer latéralement au sein des réseaux infectés, les informations d'identification d'un seul employé peuvent suffire à mettre en péril toute une organisation.

Et de plus, bien souvent, les violations ne sont détectées qu'après avoir découvert que des informations sensibles compromises ont été publiées ou sont en vente sur le Dark Web.

Selon le rapport sur le coût d'une violation de données 2020, le délai moyen pour identifier et contenir une violation de données est de 280 jours soit environ 9 mois.

Comment dès lors empêcher que vos informations d’identification soient mises en vente sur le Dark Web?

Toute fuite de données risque de se retrouver sur le Dark Web, étant donné que les attaquants peuvent en retirer des gains substantiels, trop souvent en toute impunité. Ces données nourrissent à leur tour de nouvelles attaques et de nouvelles fuites de d’identifiants.

Pour renforcer votre cybersécurité, il vous faut adopter les mesures essentielles et incontournables que Present peut vous aider à mettre en place.

-

Modifier immédiatement les mots de passe de vos comptes sur tous les services et applications que vous utilisez

- Vous ne devriez employer que des mots de passe complexes et distincts pour chaque service ou application. Pour ce faire, vous devriez utiliser un gestionnaire de mots de passe corporatif tel que Passportal.

-

Activer l’authentification multi facteur (MFA) y compris pour votre gestionnaire de mots de passe.

-

Selon Microsoft , la très grande majorité des attaques par piratage de compte peut être bloquée avec l'authentification multi facteur (MFA). MFA ajoute une couche de protection supplémentaire, ce qui rend beaucoup plus difficile pour les cybercriminels de se connecter en tant que quelqu'un d'autre.

-

Vous devriez utiliser une application telle que Microsoft Authenticator pour le deuxième facteur, plutôt que le SMS.

-

-

Il s’agit d’identifier au plus vite les vulnérabilités qui pourraient avoir été causées à la suite de la fuite de données.

-

Former et sensibiliser les usagers

-

Configurer les enregistrements DKIM, SPF et DMARC pour arrêter l'usurpation de courriels et l’hameçonnage

-

La configuration de SPF, DKIM et DMARC pour vos domaines complique considérablement l'envoi par un acteur malveillant de courriels se faisant passer pour votre organisation.

-

Present dispose de l’expertise vous permettant de lutter efficacement contre l’hameçonnage et le spam pour M365 et d’autres messageries.

-

-

Il est également important de mentionner que, étant donné que les fuites de données se produisent régulièrement, Il est nécessaire d'effectuer des recherches fréquentes sur le Dark Web afin de pouvoir agir rapidement en cas de compromission et d’exposition.

-

-

Prenons l’exemple d’un attaquant ayant acquis les informations d'identification d'un utilisateur légitime sur le Dark Web et qui tente d’accéder aux ressources de votre entreprise.

-

En premier lieu, une démarche Zero Trust exige une authentification multi facteur des utilisateurs, et rend donc le vol des identifiants inefficace, ou à tout le moins beaucoup plus difficile.

-

Mais à supposer que l’attaquant réussisse la première épreuve, comme il utilise un appareil non autorisé, à travers un accès à distance, il échouera à l'authentification et l’accès sera refusé.

-

Dans une approche traditionnelle, la possession des seules informations d'identification de base de l'utilisateur permettrait l’accès.

Conclusion

L’image d’une entreprise repose en partie sur sa capacité à démontrer qu’elle déploie les mesures requises et les moyens à sa disposition pour veiller à la sécurité des données de ses clients, de ses partenaires et de ses employés.

En ce sens, le risque informatique est un risque d’affaires majeur qu’il faut gérer.

D’où l’importance de protéger ses données et d’éviter à tout prix qu’elles ne se retrouvent exposées sur le Dark Web.

Blogue Present

Pourquoi et comment empêcher que vos informations d’identification soient vendues sur le Dark Web?

Bien que, dans une certaine mesure vous ayez raison de le penser, cela n’empêche aucunement que vos comptes d'utilisateurs avec leurs informations d'identification soient compromis et mises en vente sur le marché du Dark Web.

Comment savoir si vos données sensibles d’entreprise sont déjà sur le Dark Web?

Mais tout d’abord qu’est-ce que le Dark Web, et quels en sont ses acteurs?

La place de marché

Le Web Clandestin (Dark Web) est une place de marché largement utilisée par les cybercriminels.

Les dossiers volés y compris les informations d'identité et de carte de crédit y sont mises en vente. 15 milliards d’identifiants y seraient en circulation.

Les parties prenantes

À la suite d’une fuite de données, les attaquants vont généralement publier ou mettre en vente les informations qu’ils ont collectées sur le Dark Web.

Des acheteurs malveillants se servent alors de ces identifiants volés pour usurper l'identité du propriétaire afin de commettre un vol ou un autre type de fraude. Compte tenu que la grande majorité des utilisateurs réutilise les mêmes mots de passe sur plusieurs sites, les cybercriminels y ont également accès.

Il en est de même pour les accès corporatifs, qu’il s’agisse de services SaaS, d’accès VPN, ou de systèmes internes.

Quelle organisation ne voudrait pas savoir si ses identifiants sont disponibles sur le Dark Web?

Votre MSSP, est en mesure de vous fournir les résultats d’un audit de reconnaissance qui identifie vos informations exposées en ligne.

Le risque

Avec la croissant du nombre et de la sophistication des attaques, et la capacité des adversaires à se déplacer latéralement au sein des réseaux infectés, les informations d'identification d'un seul employé peuvent suffire à mettre en péril toute une organisation.

Et de plus, bien souvent, les violations ne sont détectées qu'après avoir découvert que des informations sensibles compromises ont été publiées ou sont en vente sur le Dark Web.

Selon le rapport sur le coût d'une violation de données 2020, le délai moyen pour identifier et contenir une violation de données est de 280 jours soit environ 9 mois.

Comment dès lors empêcher que vos informations d’identification soient mises en vente sur le Dark Web?

Toute fuite de données risque de se retrouver sur le Dark Web, étant donné que les attaquants peuvent en retirer des gains substantiels, trop souvent en toute impunité. Ces données nourrissent à leur tour de nouvelles attaques et de nouvelles fuites de d’identifiants.

Pour renforcer votre cybersécurité, il vous faut adopter les mesures essentielles et incontournables que Present peut vous aider à mettre en place.

Modifier immédiatement les mots de passe de vos comptes sur tous les services et applications que vous utilisez

Activer l’authentification multi facteur (MFA) y compris pour votre gestionnaire de mots de passe.

Selon Microsoft , la très grande majorité des attaques par piratage de compte peut être bloquée avec l'authentification multi facteur (MFA). MFA ajoute une couche de protection supplémentaire, ce qui rend beaucoup plus difficile pour les cybercriminels de se connecter en tant que quelqu'un d'autre.

Vous devriez utiliser une application telle que Microsoft Authenticator pour le deuxième facteur, plutôt que le SMS.

Procéder à un audit de sécurité

Il s’agit d’identifier au plus vite les vulnérabilités qui pourraient avoir été causées à la suite de la fuite de données.

Former et sensibiliser les usagers

En sachant que des données d'identification d’employés ont été compromises, il est essentiel de mener des actions de formation afin sensibiliser les employés sur les cybermenaces et sur la façon de les repérer pour atténuer les attaques. Present est un partenaire de Terranova.

Configurer les enregistrements DKIM, SPF et DMARC pour arrêter l'usurpation de courriels et l’hameçonnage

La configuration de SPF, DKIM et DMARC pour vos domaines complique considérablement l'envoi par un acteur malveillant de courriels se faisant passer pour votre organisation.

Present dispose de l’expertise vous permettant de lutter efficacement contre l’hameçonnage et le spam pour M365 et d’autres messageries.

Abonnez-vous à un service de surveillance du Dark Web en continu

Il est également important de mentionner que, étant donné que les fuites de données se produisent régulièrement, Il est nécessaire d'effectuer des recherches fréquentes sur le Dark Web afin de pouvoir agir rapidement en cas de compromission et d’exposition.

Adopter un état d’esprit Zero Trust sans vous limiter au MFA et à la protection des points d’extrémité

Prenons l’exemple d’un attaquant ayant acquis les informations d'identification d'un utilisateur légitime sur le Dark Web et qui tente d’accéder aux ressources de votre entreprise.

En premier lieu, une démarche Zero Trust exige une authentification multi facteur des utilisateurs, et rend donc le vol des identifiants inefficace, ou à tout le moins beaucoup plus difficile.

Mais à supposer que l’attaquant réussisse la première épreuve, comme il utilise un appareil non autorisé, à travers un accès à distance, il échouera à l'authentification et l’accès sera refusé.

Dans une approche traditionnelle, la possession des seules informations d'identification de base de l'utilisateur permettrait l’accès.

Conclusion

L’image d’une entreprise repose en partie sur sa capacité à démontrer qu’elle déploie les mesures requises et les moyens à sa disposition pour veiller à la sécurité des données de ses clients, de ses partenaires et de ses employés.

En ce sens, le risque informatique est un risque d’affaires majeur qu’il faut gérer.

D’où l’importance de protéger ses données et d’éviter à tout prix qu’elles ne se retrouvent exposées sur le Dark Web.

Contactez l’un de nos spécialistes pour une évaluation préliminaire.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

S'inscrire au blogue

Continuer à lire

Pourquoi le Dark Web Scanning est un élément crucial d'une stratégie de cybersécurité solide

De nombreuses organisations ne sont pas conscientes du dark web et de ses dangers. D'autres ne...Pourquoi il est si important de sauvegarder votre environnement M365

Seriez-vous surpris d'apprendre que vos courriels ne sont pas sauvegardés par Microsoft ? Pour être...Étude de cas: Déployer la main-d'œuvre à distance avec des connexions sécurisées

Notre client, un leader mondial dans la conception et la production de robinetterie industrielle,...