Blogue Present

Pourquoi le SOC en tant que service est incontournable pour les PME?

Les ransomwares sont devenus la préoccupation de sécurité prioritaire pour toutes les organisations, quelle que soit leur taille.

Les ransomwares sont devenus la préoccupation de sécurité prioritaire pour toutes les organisations, quelle que soit leur taille.

C’est que les adversaires ont à leur disposition un large éventail de méthodes pour déployer et installer des ransomwares.

Et dans ce contexte, l’approche préventive adoptée par les PME consiste en un certain nombre de meilleures pratiques préventives telles que :

-

Sensibiliser les usagers à la sécurité et à l’hameçonnage;

-

Remplacer les antivirus par des outils EDR (Endpoint Detection & Response);

-

Sécuriser les identités associées aux VPN/RDP, aux accès administratifs, aux courriels et plus largement à tous les usagers;

-

Gérer les correctifs de sécurité;

-

Mettre en œuvre le principe du moindre privilège, qui stipule que les employés ne doivent se voir accorder que l'accès et les autorisations requis par leur fonction;

-

Segmenter le réseau pour limiter la propagation des attaques.

Mais est-ce suffisant?

Alors que les cyberattaques et les menaces deviennent de plus en plus fréquentes, sophistiquées et médiatisées, de nombreuses PME réalisent qu'elles ont besoin désormais de capacités défensives de détection, d’alerte et d’intervention proactives en temps réel.

En effet, les PME qui paient un tribut de plus en plus lourd aux adversaires, ne peuvent que constater que la prévention habituellement mise en œuvre n’est plus suffisante face aux menaces actuelles.

Parce que les risques qu’elles encourent rendent une posture défensive insoutenable, les PME n’ont pas d’autre choix que de combiner prévention et capacité défensive de telle manière à améliorer leur capacité de réponse.

Selon le Cost of Data Breach Report , il faut en moyenne 280 jours pour identifier et contenir un incident de sécurité. Être en mesure de réduire ce délai, c’est également minimiser le risque et les coûts.

EDR et SOC

Par exemple dans un contexte de protection des points d’extrémité (postes de travail et serveurs), tel qu’indiqué plus haut, les antivirus hérités du passé sont remplacés par des outils EDR.

Mais en même temps, pour être totalement efficace, l’outil EDR doit absolument être opéré par une équipe d’experts et de gestionnaires supervisant les opérations de sécurité.

Cette équipe constitue le SOC (Security Operations Center), et dans un contexte EDR, veille à la sécurité des points d’extrémité en procédant à une surveillance 24 h/24 et 7 j/7 et au traitement des alertes.

Lorsque l’outil EDR est géré par un SOC, on parle alors d’un service MDR (Managed Detection and Response).

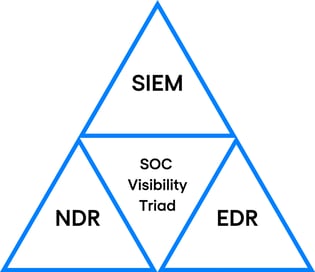

La trinité de Gartner

Mais bien évidemment le service SOC ne se limite pas aux outils EDR. Il faut mentionner également le SIEM (Security Information Event Management) et NDR (Network Detection and Response).

Avec l’outil EDR, ce sont les 2 éléments de la trinité de visibilité SOC de Gartner.

Utilisées conjointement avec les mesures préventives, ces technologies défensives surveillées par le SOC fournissent une protection robuste contre les attaques de ransomwares.

Les outils EDR gérés et les systèmes de prévention des intrusions (IPS) peuvent aider à détecter et à bloquer les infections par des logiciels malveillants, tandis que les solutions SIEM offrent une visibilité cruciale permettant une réponse rapide aux incidents.

Les solutions SIEM peuvent être configurées pour collecter des données à partir du pare-feu, de l’outil EDR, du système IPS, des systèmes d'exploitation et plus largement de toute autre système ou application disposant d’un journal d’évènements (logs).

Cela étant dit, il s’agit dès lors de faire le choix entre un SOC interne et un SOC en tant que service.

Pourquoi un SOC en tant que service plutôt que sur place

Maintenant, quelle option choisir, sur place ou en tant que service?

La raison incontournable à l’avantage du choix en tant que service est qu’il n’est pas nécessaire de mettre en place un SOC, puisque justement il est fourni sous forme de service, et donc directement utilisable.

Ceci veut dire que aussi que vous n’avez pas à choisir la technologie, ni à constituer une équipe de spécialistes que vous allez devoir gérer et former, ni même à mettre en place les processus associés.

Conclusion

Généralement, les entreprises ont tendance à être réactives plutôt que proactives. Cela crée une vulnérabilité dont profitent les adversaires.

C’est pourquoi le SOC qui a pour but de surveiller, détecter et analyser en temps réel les menaces de sécurité, est si important.

Le SOC en tant que service est sans conteste l’option gagnante pour les PME.

Pour en savoir plus sur les solutions de sécurité de Present, veuillez visiter notre site Web.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)