Blogue Present

Present vient de sauver un autre client d’une cyberattaque

Protégez-vous maintenant, remerciez-nous plus tard

Cela fait maintenant un peu plus d’un an que le travail à distance est implanté dans les entreprises, réjouissant un bon nombre de cybercriminels. En effet, on constate que les pirates informatiques ont profité qu’une majorité d’entre nous travaillent à distance pour escroquer les compagnies à travers le monde, notamment au Québec.

Cela fait maintenant un peu plus d’un an que le travail à distance est implanté dans les entreprises, réjouissant un bon nombre de cybercriminels. En effet, on constate que les pirates informatiques ont profité qu’une majorité d’entre nous travaillent à distance pour escroquer les compagnies à travers le monde, notamment au Québec.

En 2020, environ 61 000 PME ont fait l’objet de cyberattaques. Ce n’est donc pas de savoir si votre entreprise sera victime, mais plutôt quand. ‘’ Depuis 2019, les rançongiciels sont de plus en plus utilisés pour s’attaquer à des entreprises ou à des organisations d’envergure. Les pirates effectuent une attaque en trois phases pour infiltrer les réseaux informatiques et crypter toutes les données qui s’y trouvent. Ils réclament ensuite une forte somme aux administrateurs, en échange de laquelle ils libèrent généralement les données.’’ Selon une enquête de PwC , l'augmentation de l'activité en ligne due au COVID-19 a fait des cyberattaques la principale menace pour le potentiel de croissance des organisations en Amérique du Nord l'année dernière.

Tout commence par les Endpoints

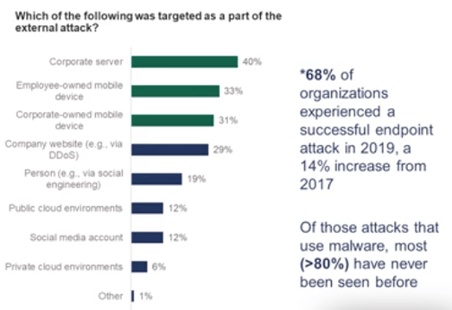

Avec toutes ses dispositions, il est facile de constater que les endpoints (serveurs, réseaux, poste de travail) sont les points les plus faciles pour les cybercriminels afin de pénétrer dans les entreprises. Alors, comment bien se protéger contre ces menaces grandissantes?

Traditionnellement, les antivirus étaient suffisants pour protéger les Endpoints des entreprises. Mais aujourd’hui, il est impératif pour les entreprises d’implanter une solution EDR (Endpoint Detection and Response). Ces systèmes de détection des menaces et de réponses au niveau des points de terminaison (EDR) sont efficaces pour protéger votre entreprise et leurs points de terminaisons.

Voyons un peu comment cette solution fonctionne. Et en quoi elle se distingue des antivirus traditionnels.

Le processus ressemble à celui d’un système d’alarme de maison traditionnel. Évidemment, tout le monde sait qu’il est important d’en installer un pour protéger sa maison. Mais qu’arrive-t-il si votre système d’alarme (antivirus traditionnel) n’est pas connecté à une centrale de sécurité? Il aura beau sonner pour avertir qu’un individu tente de pénétrer votre demeure, si personne n’est prévenu à temps, pourra-t-il vraiment empêcher le méfait? C’est là où se trouve la grande différence entre l’antivirus et la solution SOC : la notion du ‘’temps réel’’.

Ce principe s’applique pour la protection de votre environnement informatique. En installant les agents sur les points de terminaison, cela permet de collecter, analyser et détecter les menaces sur le comportement du réseau, grâce à l’intelligence artificielle et l’apprentissage automatique. Certes l’antivirus traditionnel détectera le virus en tant que tel, mais il ne discernera pas l’action malveillante qui est en train de se commettre avant que l’action ne soit irréversible. De plus, sachant que les virus évoluent constamment, et que les antivirus arrêtent seulement ceux qu’ils connaissent, il est souvent trop tard lorsque l’entreprise se rend compte qu’elle a été attaquée. Si l’antivirus ne connait pas ‘’la définition du virus’’, il ne pourra pas l’arrêter.

Le cas réel d’une cyberattaque chez notre client

L’un de nos clients a justement été victime d’une tentative cyberattaque, le mois dernier. Il est passé à deux doigts de perdre toute son entreprise. Heureusement, cette situation a été évitée, et ce grâce à notre offre SOC qui comprend une solution EDR. Voyons de plus près la situation.

Menace détectée – Analyse en profondeur – aperçu des menaces et Action SOC

Notre agent de détections de menaces a été mis en place depuis quelques mois sur chacun des postes informatiques et des serveurs de notre client. Cet agent procède à l’analyse continue des données depuis son installation, grâce à de nombreux algorithmes d’intelligence artificielle.

Un employé de la compagnie en question utilise son ordinateur personnel qui est connecté sur le VPN, pour travailler et envoyer quelques courriels. En finissant sa journée, il laisse l’ordinateur dans le bureau et se dirige vers la cuisine. Pendant ce temps, son enfant en profite pour faire ses devoirs sur l’ordinateur en question et pour jouer à des jeux sur internet. Puis, en fin de soirée, il quitte le bureau, sans fermer l'ordinateur.

36 attaques bloquées en un temps record

Au beau milieu de la nuit, quelque chose d’anormal se produit sur un terminal server de notre client et une action malveillante est identifiée. L’agent repère 36 attaques simultanées. Il remarque qu’un des utilisateurs de notre client s’est connecté au réseau sur son poste personnel à 3 heures du matin et qu’il essaye d’envoyer des commandes aux autres postes du serveur à distance; il demande également des droits d’élévation. Cette analyse comportementale faite par intelligence artificielle identifie immédiatement cette action comme étant malveillante.

En quelques secondes, une alerte est automatiquement envoyée à notre équipe SOC qui est en service 24/7, pour revérifier si l’action faite par l’utilisateur est bel et bien une anomalie malveillante ou bien s’il s’agit d’un faux positif. Entre-temps, le poste potentiellement infecté est retracé, les 36 attaques simultanées sont immédiatement arrêtées et le poste est mis en quarantaine. L’attaque étant confirmée, notre équipe SOC poursuit l’analyse et ses investigations pour veiller à ce que tout soit remis à la normale et qu’il n’y ait aucune menace pour le client. Une fois que l’environnement sécurisé, notre équipe appelle le client pour l’informer de la situation. Il ne s’était même pas aperçu qu’il avait été victime d’une attaque informatique. Heureusement, grâce à notre solution de sécurité, il a évité ce que toute entreprise redoute : la perte de ses données.

Conclusion

Agissez avant qu’il soit trop tard et que votre entreprise soit une autre victime d’un ransomware en demandant l’évaluation de votre environnement TI. Notre solution est un modèle mensuel de paiement à l'utilisation. Il se déploie rapidement et vous protège immédiatement contre les cyberattaques. Alors qu’attendez-vous?

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)