Blogue Present

Pourquoi adopter au plus vite le modèle Zéro Confiance (Zero Trust)?

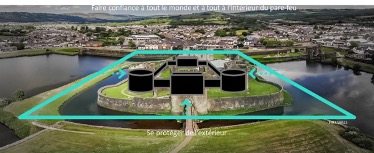

Un modèle hérité du passé : Faire confiance, mais Vérifier

Un modèle hérité du passé : Faire confiance, mais Vérifier

« Doveryai, no proveryai » (« faites confiance, mais vérifiez ») est un proverbe russe, qui est devenu une phrase emblématique de Ronald Reagan lors de ses négociations de désarmement nucléaire avec Mikhaïl Gorbatchev.

Il n’y a pas si longtemps, toutes les ressources et l’ensemble des usagers se trouvaient à l'intérieur du périmètre du réseau. La sécurité du réseau, et un antivirus sur les points d’extrémité, étaient à peu près tout ce dont nous avions besoin

Le rusé Ulysse avait déjà démontré les limites de cette approche.

La nouvelle réalité

Mais aujourd’hui, Internet a transformé notre façon de conduire nos opérations.

- Désormais, nos utilisateurs sont des employés, mais aussi des partenaires et des sous-traitants, dont certains utilisent leurs propres appareils.

- Nous travaillons à distance et accédons aux ressources corporatives ou celles de nos clients et fournisseurs à partir de notre portable corporatif ou de notre propre station.

- Nous emmagasinons des données sensibles dans des services Infonuagiques.

- Nous déployons des appareils connectés dans nos chaînes d'approvisionnement, nos champs, nos usines et nos bâtiments.

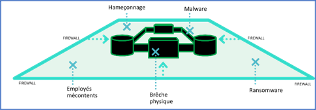

L’ancien modèle de sécurité ne peut plus répondre aux nouvelles exigences de protection des données. Par exemple :

- Lorsque les cybercriminels compromettent un point d’extrémité dans un périmètre, ils peuvent s'y déplacer latéralement pour extraire des données sensibles.

- Les attaques d’hameçonnage et de vol d'informations d'identification permettent aux attaquants d’usurpant l'identité des utilisateurs et d’avoir accès à leurs données.

Nous vivons dans une nouvelle réalité et nous ne pouvons plus croire que tout ce qui se trouve derrière le pare-feu d'entreprise est en sécurité.

Zéro Confiance (Zero Trust)

C’est là qu’entre en jeu le modèle Zero Trust.

Cela fait plus d'une décennie que Jon Kindervag, alors chez Forrester, a développé le concept d'origine "Ne jamais faire confiance, toujours vérifier". À l’image de Joseph Staline qui aurait dit "Je ne fais confiance à personne, pas même à moi-même".

Cette approche été adopté par l’ensemble des joueurs de l’industrie informatique incluant Microsoft, le NIST, Google et Fortinet.

Pourquoi devriez-vous adopter ce modèle aujourd’hui?

La confiance zéro représente un changement incontournable dans la stratégie de sécurité afin de répondre adéquatement aux changements majeurs intervenus dans :

- Les actifs à protéger.

- L'évolution des techniques d'attaque.

- Les conséquences désastreuses des cyberattaques telles que les ransomwares.

Quel en est le contenu?

Et ce concept de Zero Trust s'accompagne des trois principes suivants :

- Toutes les ressources doivent être accessibles de manière sécurisée, à partir d'une machine sécurisée, quel que soit l'emplacement.

- Le contrôle d'accès est basé sur le « besoin de savoir » corrélé à l'identité d'un utilisateur et à ce à quoi cet utilisateur est autorisé à accéder

- Essentiellement, une approche de sécurité zéro suppose que chaque réseau a subi une brèche, chaque machine est compromise et chaque utilisateur est à risque. Il faut donc enregistrer et analyser les informations à des fins de vérification.

Quelle feuille de route?

Zero Trust est à la fois un modèle, un état d’esprit ainsi qu’un parcours. Et à ce titre la feuille de route est spécifique à votre compagnie.

Il demeure que vous devriez viser, par étapes à :

- Diminuer notre exposition concernant les surfaces d'attaque suivantes :

- Identités : améliorer l’authentification (authentification multi facteur, accès conditionnel)

- Dispositifs : mettre en place une protection de type Détection et Réponse Avancée , contrôler les applications avec Intune et optimiser la gestion des appareils.

- Applications : garantir les autorisations appropriées aux applications ,contrôler les accès et surveiller les comportements anormaux.

- Réseaux : limiter l'accès avec la segmentation du réseau et de limiter les mouvements latéraux, en gardant les ressources non autorisées invisibles.

- Données : contrôler l’accès aux données et sécuriser les flux de données,

- Améliorer nos opérations de sécurité en prenant avantage d’un S.I.E.M.

Alors, où commencer?

Bien évidemment vous devriez toujours commencer par identifier vos vulnérabilités par le biais d’audits, puis après analyse et en fonction de votre tolérance au risque, déterminer votre plan d’action et ses étapes par ordre de priorité.

Il est cependant évident que l’urgence est à la sécurisation des identités et des dispositifs puisque ces deux surfaces sont aujourd’hui les plus attaquées et constituent vos plus grands risques.

En ce moment même, les cybercriminels profitent de votre défense dépassée en capitalisant sur les vulnérabilités de vos systèmes.

C’est donc par-là que vous devriez commencer, puisque la mise en place de ces deux mesures vous fournira la plus grande valeur pour un investissement minime.

Mesures d’urgence

Ces deux mesures devraient être mises en place immédiatement.

- Déployez l’authentification multi facteur pour les systèmes connectés à Internet, tels que la messagerie électronique, le bureau à distance et le VPN.

- Protéger vos points d’extrémité avec une solution avancée de détection des menaces et de défense basée sur le comportement.

Une fois ces deux brèches colmatées, vous aurez le temps d’établir une feuille de route plus étoffée.

Contactez-nous sans tarder pour une conversation avec l’un de nos spécialistes.

Nous vous invitons également à consulter les articles suivants et à vous inscrire à notre blogue.

https://blog.present.ca/fr/5-mythes-mortels-pour-la-s%C3%A9curit%C3%A9-des-pme

https://blog.present.ca/fr/present-vient-de-sauver-un-autre-client-d-une-cyberattaque

https://blog.present.ca/fr/comment-se-relever-dune-attaque-par-ransomwareÀ propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)