Blogue Present

Êtes-vous prêt pour la Loi 25 (alias le Projet de Loi 64)?

Comme la plupart des entreprises, vous avez besoin, pour opérer, de conserver des renseignements personnels sensibles tels que des noms, des numéros d’assurances sociales, des numéros de carte de crédit et d’autres données sensibles permettant d’identifier vos clients, vos employés ou vos partenaires.

Comme la plupart des entreprises, vous avez besoin, pour opérer, de conserver des renseignements personnels sensibles tels que des noms, des numéros d’assurances sociales, des numéros de carte de crédit et d’autres données sensibles permettant d’identifier vos clients, vos employés ou vos partenaires.

Le contexte de la Loi 25

Les exemples d’entreprises ayant pris l’habitude d’utiliser ces renseignements personnels sans pour autant les protéger adéquatement, ne manquent pas. Il suffit de penser au cas de Desjardins, dont 4,2 millions de clients ont été touchées par un vol de données.

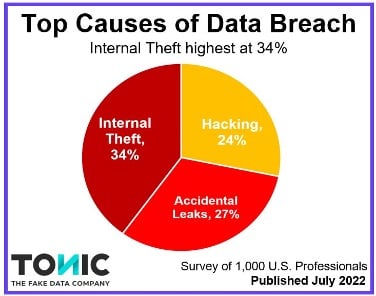

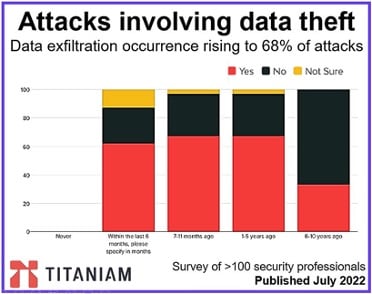

Les images ci-dessous, illustrent d’une part l’importance des pertes de données associées à l’interne, et d’autre part le fait que l'exfiltration de données corresponde à 68 % des attaques.

C’est cette situation qui a conduit le législateur Québécois à adopter la Loi 25, afin de forcer les entreprises, à l'aide de pénalités extrêmement dissuasives, à mieux protéger les informations personnelles des citoyens.

Rappelons que les amendes pourraient atteindre 25 millions de dollars, ou à 4% du chiffre d’affaires mondial de l’exercice précédent si cette dernière somme est plus élevée. Ces montants sont doublés en cas de récidive. Les conséquences d’une fuite pour votre entreprise

Les conséquences d’une fuite pour votre entreprise

À l’évidence, les fuites de données, et particulièrement celles concernant les renseignements personnels, peuvent avoir de très graves répercussions sur les individus qui en sont victimes, mais aussi sur l'entreprise, s'ils ne sont pas détectés ou (mieux encore) bloqués en temps opportun.

Par conséquent, la mise en place d’outils technologiques appropriés est de la plus haute importance pour les détecter

Dans cet article, on vous propose donc d’examiner comment Microsoft peut vous aider à vous conformer aux exigences de la Loi 25 afin de minimiser le risque de sanctions en protégeant au mieux les données qui vous sont confiées.

Quelles sont les principales obligations de Loi 25?

L’entrée en vigueur progressive de la Loi 25 concernant la protection des renseignements personnels pourrait vous laisser croire que vous avez du temps devant vous pour vous mettre en conformité avec les nouvelles exigences.

Mais, il n’en est rien.

Nouvelles responsabilités et obligations des entreprises

Même si les sanctions administratives pécuniaires et les sanctions pénales ne s’appliqueront qu’à partir de septembre 2023, l’obligation de nommer un responsable de la protection des renseignements personnels ainsi que celle de déclarer les incident de confidentialité à la Commission d’accès à l’information (CAI) prennent effet dès le 22 septembre 2022.

En cas d’incident de confidentialité impliquant un renseignement personnel , la loi exige des entreprises de :

- Prendre les mesures raisonnables pour diminuer les risques qu’un préjudice soit causé aux personnes concernées et éviter ainsi que de nouveaux incidents de même nature ne se produisent;

- Aviser la Commission et la personne concernée si l’incident présente un risque de préjudice sérieux;

- Tenir un registre des incidents dont une copie devra être transmise à la Commission à sa demande;

Encore faut-il que vous soyez en mesure de détecter ces incidents!

Les entreprises ont jusqu’au 22 septembre 2022 pour nommer un responsable de la protection des renseignements personnels et mettre en place leur plan de réponse aux incidents de confidentialité.

Qu’est-ce qu’un Incident de confidentialité?

Un incident de confidentialité survient lorsqu’il y a accès non autorisé par la loi à un renseignement personnel, à son utilisation ou à sa communication, de même que sa perte ou toute autre forme d’atteinte à sa protection.

Voici quelques exemples d’incidents de confidentialité :

- Un membre du personnel qui consulte des renseignements personnels non nécessaires à l’exercice de ses fonctions en outrepassant les droits d’accès qui lui ont été consentis, ou un pirate informatique qui s’infiltre dans un système.

- Un membre du personnel qui utilise des renseignements personnels d’une base de données à laquelle il a accès dans le cadre de ses fonctions dans le but d’usurper l’identité d’une personne.

- Une communication faite par erreur à la mauvaise personne par son employeur.

- Une personne qui perd ou se fait voler des documents contenant des renseignements personnels.

- Une personne qui s’immisce dans une banque de données contenant des renseignements personnels afin de les altérer.

Parce que la loi a pour but d’améliorer la gouvernance des données et les pratiques en matière de confidentialité, elle sous-entend nécessairement un aspect technologique important pour être en mesure de surveiller et répondre aux incidents de confidentialité.

En effet, pour que les renseignements personnels demeurent privés, ils doivent être sécurisés.

C’est dire que vous devez vous doter d’une solide politique de gestion des données associée à une protection des données adéquate.

Quelles technologies Microsoft pour détecter les incidents de confidentialité?

D’une part, la quantité toujours croissante de données personnelles collectées par les entreprises pose la question de la confidentialité des renseignements personnels et donc celle de la conformité réglementaire à la Loi 25.

D’autre part, le tissu industriel du Québec étant majoritairement constitué de PME, Microsoft 365 Business Premium devrait être la norme.

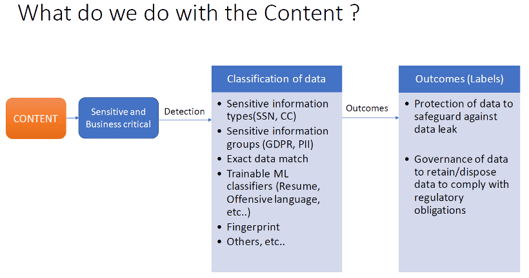

Comment les outils de protection des informations de M365 Business Premium peuvent-ils aider les PME à relever le défi de localiser les données, de les classer et de les protéger?

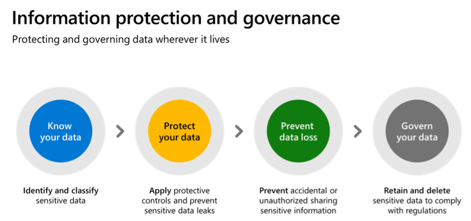

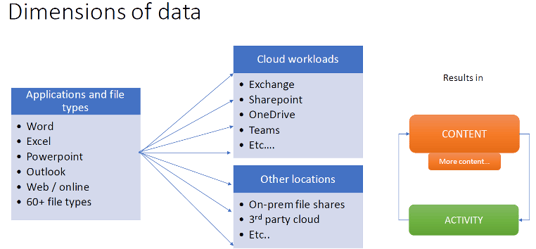

L'image ci-dessous illustre l’approche de Microsoft.

Certaines fonctionnalités nécessitent Microsoft 365 E5. Cependant les technologie Microsoft Purview Information Protection et Microsoft Purview Data loss prevention (DLP) expliquées plus bas font partie intégrante de Microsoft Business Premium.

Les questions initiales que vous devriez vous poser sont les suivantes :

1. Savez-vous où se trouvent vos données critiques et sensibles et comment elles sont utilisées?

Microsoft Purview Information Protection

Microsoft Purview Information Protection permet de découvrir, classer et de protéger, et gérer les informations sensibles dans les documents et les courriels en appliquant des étiquettes. Ceci permet donc de contrôler qui a accès aux informations de l’entreprise, en appliquant des restrictions sur le transfert, la copie ou l’impression.

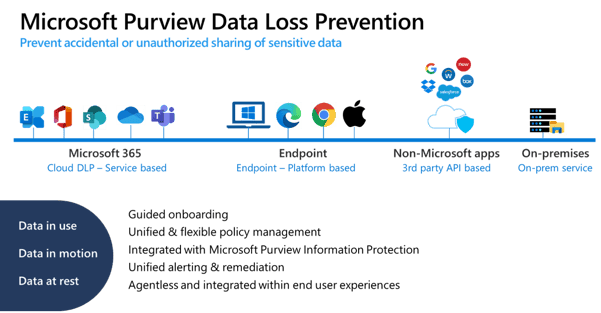

2. Avez-vous le contrôle de ces données lorsqu'elles circulent à l'intérieur et à l'extérieur de votre entreprise?

Microsoft Purview Data loss prevention (DLP)

Avec Microsoft Purview Data loss prevention (DLP) pour Exchange Online, SharePoint Online et OneDrive Entreprise, les entreprises peuvent identifier, surveiller et protéger automatiquement les informations sensibles dans les courriels et les fichiers (y compris les fichiers stockés dans les référentiels de fichiers Microsoft Teams). Ceci permet donc d’empêcher les employés de partager des informations sensibles telles que les informations de carte de crédit et les numéros d’assurance sociale.

Conclusion

Vous pouvez mettre en œuvre des pratiques de cybersécurité sans protection de la vie privée, mais vous ne pouvez pas mettre en œuvre des pratiques de protection de la vie privée sans cybersécurité.

Et même si vos politiques de collecte de données respectent la loi, si vous ne protégez pas ces données avec des mesures de sécurité adéquates, telles que l’authentification multi facteur, la sécurité avancée des points d’extrémité et la gestion des accès, vous risquez fortement de subir une brèche de données. Et qui voudrait attirer ainsi l’attention des régulateurs ?

Puisque vous utilisez Microsoft M365 Business Premium ou Microsoft E3 , vous disposez déjà de Microsoft Purview Information Protection et Microsoft Purview Data loss prevention (DLP). Il suffit de les configurer.

Si vous n’avez pas commencé votre processus de conformité à la Loi 25, vous devriez vous y mettre tout de suite et rehausser sans attendre votre niveau de sécurité.

Vous pourrez ainsi prouvé que vous avez mis en place les mesures adéquates pour protéger les renseignements personnels dont vous avez la garde et que vous disposez d’une gestion efficace des incidents.

Present met à votre disposition son équipe d’experts en cybersécurité afin que vous puissiez vous concentrer sur le succès de vos affaires, l’esprit tranquille, tout en minimisant vos risques de brèches.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)