Blogue Present

Dites adieu aux ransomwares et au paiement de la rançon

L'objectif principal des organisations cybercriminelles et de leurs franchisés est d'accéder à vos données afin de les prendre en otage et de les voler.

L'objectif principal des organisations cybercriminelles et de leurs franchisés est d'accéder à vos données afin de les prendre en otage et de les voler.

Et les points d’extrémité (vos ordinateurs) sont les portes d'entrée principales pour une pénétration plus large du réseau, y compris les serveurs internes et externes, les courriels, le nuage, et tout ce qui représente une valeur monétaire pour eux.

Qu’est-ce qu’un ransomware?

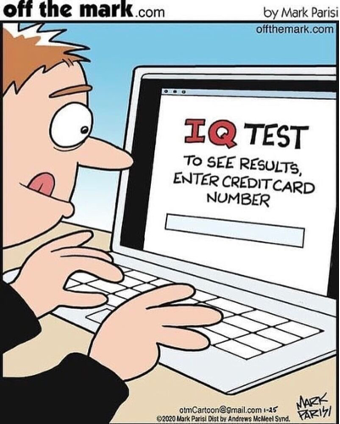

Selon James Scott, l’auteur de The CEO's Manual on Cyber Security : «Les ransomwares sont un cybercrime particulier, puisque, pour que l’attaque réussisse, la victime doit être complice après le fait ».

Étant donné le grand nombre d’attaques qui ont défrayé la chronique, il est de notoriété publique que le ransomware ou encore rançongiciel, est un logiciel malveillant qui a pour but de prendre vos données en otage contre une rançon. Les criminels promettent ensuite de les libérer en échange du paiement d’une rançon, généralement en bitcoins.

Dans le cas contraire, ils menacent de détruire définitivement ces informations, de les divulguer au public ou de les vendre sur l’Internet clandestin (Dark Web).

Quelles sont les cibles?

Toutes les entreprises peuvent être la cible d’un ransomware. Aucune industrie ni aucun secteur d’activité privée ou publique ne sont immunisés contre cette attaque.

Au cours de la période récente, un nombre croissant d’entreprises canadiennes a été victimes de cyberattaque ransomware.

Les études montrent que plus de 50% des PME paie la rançon, parfois deux fois, l’une pour libérer leurs données , et l’autre pour effacer les données qui ont été volées.

C’est donc dire que les ransomwares représentent le principal danger en matière de sécurité auquel les entreprises doivent faire face. C'est particulièrement le cas des PME qui ne disposent généralement pas des ressources nécessaires pour lutter de façon efficace contre cette menace.

Quelle est l’importance de la menace?

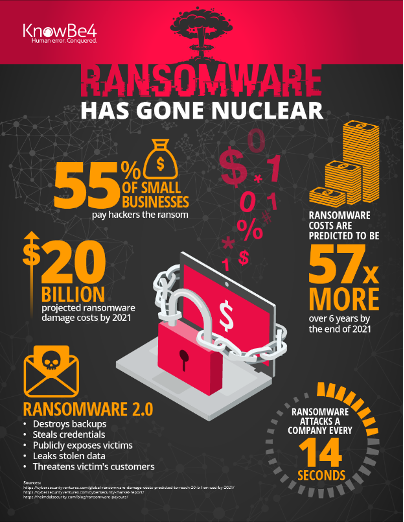

Parmi les statistiques et observations notables sur l'état actuel des ransomwares, on peut citer celles fournies par KnowBe4 :

- 55 % des PME versent une rançon aux pirates informatiques

- Le coût des rançons devrait être 57 fois plus élevé sur une période de 6 ans d'ici 2021

- Les nouvelles souches de logiciels de rançon :

- détruisent les sauvegardes

- volent les identifiants

- exposent publiquement les victimes

- divulguent les données volées

- menacent même les clients de la victime

Les ransomwares sont devenus l'attaque que vous ne voulez pas subir.

Quels sont les vecteurs d’attaque?

Pour contrer la menace, vous devez savoir comment un logiciel de rançon peut infecter vos systèmes. Ces méthodes d'accès à vos systèmes sont connues sous le nom de vecteurs d'attaque. En voici quelques-uns.

- Hameçonnage — La méthode la plus courante pour les pirates informatiques pour infecter initialement un point de terminaison avec un ransomware consiste à utiliser des courriels de phishing . Des informations de plus en plus ciblées, personnalisées et spécifiques sont utilisées pour créer des courriels destinés à gagner la confiance et à inciter les victimes potentielles à ouvrir des pièces jointes, ou à cliquer sur des liens pour télécharger des fichiers PDF et autres documents malveillants

- Ingénierie sociale — Le criminel peut usurper l’identité du soutien informatique de l’entreprise et demander à un usager de se connecter à distance pour faire une mise à jour. En réalité, le malfaiteur pourrait, au moment de l’intervention à distance, soit désactiver les défenses du poste ou même dissimuler et exécuté un code malveillant.

- RDP (Remote Desktop Protocol) —Les criminels profitent du fait que les administrateurs informatiques ouvrent parfois les ports RDP des serveurs ou postes de travail directement sur Internet. Les attaquants vont alors tenter de trouver le mot de passe de l’équipement informatique, ce qui est d’autant plus facile que les mots de passe sont faibles. Ils utilisent ensuite ces machines comme point d’appui pour détecter les identifiants de l’administrateur du domaine

Les attaquants utilisent donc tous les moyens à leur disposition pour s'infiltrer dans l'entreprise et y installer des logiciels malveillants et ainsi compromettre leurs cibles.

Comment se protéger contre cette menace ?

Bien sûr, vous devez impérativement appliquer les meilleures pratiques telles que :

- Sensibiliser et former les usagers

- Sécuriser vos VPN et RDP au moyen d’une authentification à deux facteurs

- Limiter les droits d’accès des usagers aux systèmes informatiques et aux données

- Contrôler les accès privilégiés et analyser leur utilisation

- Mettre à jour régulièrement les systèmes d’exploitation et applications

- Sécuriser l’infrastructure de copies de sécurité

- Respectez la règle 3-2-1-0 et utilisez du stockage immuable

- Souscrire un contrat d’assurance contre les cyber-risques

Évidemment, il est toujours préférable d'empêcher l'attaque par les ransomwares, car la récupération peut s’avérer ardue, complexe, longue et coûteuse, même si vous disposez de copies de sécurité intègres et récentes.

Après tout, pourquoi prendre des médicaments après coup, quand vous pouvez vous faire vacciner?

Or la situation des compagnies, plus spécifiquement, celle des PME est la suivante :

- Les nouvelles menaces ne pouvant plus être identifiées par les antivirus traditionnels, elles ne sont pas en mesure de les détecter;

- Leurs équipes n'ont pas le temps, la capacité ou l'expertise nécessaire pour élaborer toutes les solutions requises afin de répondre à des menaces de plus en plus sophistiquées;

- Les coûts de surveillance, d’analyse et de réaction aux incidents et attaques sur les points d’extrémité empêchent leurs équipes de se concentrer sur les priorités stratégiques;

- Elles sont à risque d’interruption de leurs opérations pendant plusieurs jours, voire plusieurs semaines;

- Elles risquent l’exfiltration de données personnelles de leurs partenaires (clients, fournisseurs, employés) et de leurs actifs pouvant être revendus sur l’Internet clandestin.

C’est là que le Service Géré de Sécurité de Present prend tout son sens.

Service Géré de Sécurité de Present

Le service géré de protection des points d’extrémité unifie la détection, la prévention et la réponse.

Dès qu'un comportement typiquement malveillant est identifié par l’agent qui utilise l’intelligence artificielle et l’automatisation, le service, déclenche un ensemble de mesures pour neutraliser immédiatement l'attaque, avec les bénéfices suivants :

- Limitation des risques — Des règles faciles à configurer permettent d'arrêter les processus suspects, de mettre en quarantaine ou de supprimer les fichiers malveillants et tous les éléments associés avant éventuellement d'isoler l’équipement du reste du réseau.

- Immunisation — dès qu'une attaque est bloquée, les informations pertinentes sont immédiatement partagées avec les autres équipements du réseau pour immuniser les systèmes susceptibles d'être pris pour cible dans le cadre d'une attaque coordonnée.

- Correction — Les fichiers supprimés ou modifiés sont automatiquement restaurés à l'état antérieur à l'attaque.

- Surveillance active des menaces — Elle est effectuée par des équipes spécialisées 24/7, en complément de l’automatisation, et fait partie intégrante de notre service afin d’optimiser la protection contre les cyberattaques sur les points d’extrémité.

En plus de notre service de base qui est centré sur la protection des points d’extrémité, nous offrons également une gamme étendue de services de sécurité. Contactez-nous pour savoir comment nous pouvons, efficacement et pour un coût mensuel minime, vous protéger une fois pour toutes des menaces et des ransomwares.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)