Blogue Present

Cyberassurance et PME : Améliorer votre posture de sécurité ou renoncer à la couverture

Et c’est là qu’intervient la cyberassurance dont le rôle est de couvrir les dépenses souvent très élevées et, habituellement non budgétées, en réponse à un cyberincident majeur.

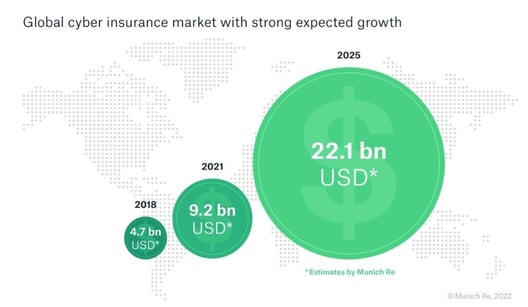

Les prévisions de croissance du marché de la cyberassurance illustrent bien le bien-fondé de la démarche.

Cependant, se qualifier aujourd'hui pour une police d’assurance peut être un processus long et fastidieux en raison de :

- la forte augmentation des attaques par ransomwares, des compromissions de messagerie, des perturbations de la chaîne d'approvisionnement et des attaques d'ingénierie sociale;

- des déboursés très importants subis par les compagnies d’assurance.

Donc d’un côté l’obtention d'une cyberassurance est désormais un impératif pour les PME, et de l’autre, les assureurs exigent des contrôles de cybersécurité plus stricts, tout en augmentant les primes et en limitant la couverture pour couvrir leurs risques.

Pour être admissible à la cyberassurance aujourd'hui, les PME doivent mettre en place des contrôles de sécurité sous peine de se voir refuser la couverture.

Nous savions déjà que les polices d'assurance ne dispensaient pas les organisations de prendre des mesures proactives pour sécuriser leurs données.

Mais ce qui a changé, c’est qu’aujourd’hui, les clients sont tenus de le faire sous peine de voir leurs polices annulées ou refusées.

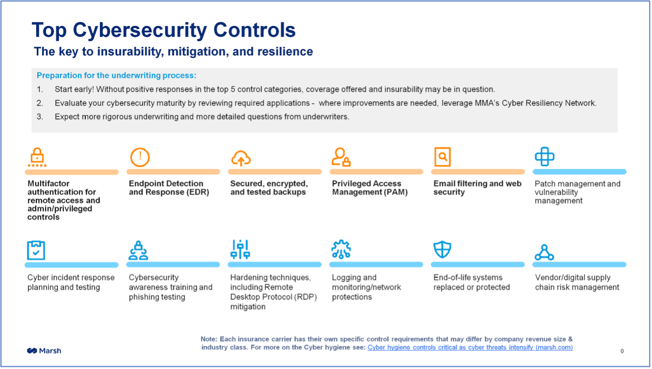

Le nombre de contrôles exigé peut varier en fonction des compagnies d’assurance, mais celles-ci s’accordent sur les contrôles les plus critiques.

Marsh, qui est le plus important courtier d’assurance et conseiller en gestion de risques au monde, recommande aux compagnies de mettre en œuvre 12 contrôles de cybersécurité afin de permettre l’ assurabilité au meilleur coût.

Le prérequis prévoit que les clients potentiels aient mis en place les 5 premiers contrôles.

Examinons plus en détails ces exigences

|

Contrôles |

Description |

Pourquoi est-ce important? |

Exemples de solutions |

|

Authentification multi facteur (MFA) |

Réduit le risque en exigeant que l’utilisateur fournisse au moins 2 éléments de preuve pour être authentifié, dont :

MFA devrait s’appliquer aux :

|

Lorsque l’adversaire s’empare de vos identifiants, la partie pourrait bien être terminée. MFA empêche l'accès non autorisé à vos applications et à votre réseau en contrant le risque suivants :

|

Microsoft Azure AD et accès conditionnels. |

|

Détection et réponse gérées aux points d’extrémité |

Protège votre compagnie contre les attaques connues mais aussi inconnues, en analysant les comportements suspects aux points d’extrémité. Les solutions sont opérées par un SOC (centre des opérations de sécurité) afin d’adresser de bout en bout les menaces. |

Les attaques à l’encontre des points d’extrémité non protégées par ce contrôle se soldent par la compromission des données des stations, des serveurs , des téléphones et des tablettes. |

Service Present de protection proactive sur vos postes de travail et serveurs utilisant les technologies de Détection et de Réponse avancées suivants :

|

|

Sauvegardes sécurisées |

Vise à fournir des sauvegardes intègres et disponibles de votre environnement et de vos données, à des fins de restauration en cas d'attaque ou d'indisponibilité partielle ou totale de vos applications.

. |

L’absence de sauvegardes exploitables et suffisamment récentes augmente votre risque de devoir payer une rançon et, de manière plus générale, fragilise votre compagnie. Il est essentiel de sécuriser vossauvegardes et de tester régulièrement vos prises de copies et votre plan de récupération. |

|

|

Gestion des accès privilégiés (PAM) |

• Rend plus difficile pour les attaquants de pénétrer dans un réseau et d'obtenir un accès à un compte privilégié. • Surveille les sessions utilisées par les comptes à accès privilégiés et génèrent des alertes concernant toute utilisation anormale de la session. |

Lorsque des attaquants compromettent les comptes à accès privilégié, le risque de dommages importants est extrêmement élevé. il est donc crucial de contrôler l’accès privilégié aux systèmes et applications, |

Microsoft Purview Privileged Access Management. |

|

Filtrage des courriels |

Constitue la première ligne de défense en :

|

Les liens et les fichiers malveillants sont le principal moyen utilisé par les adversaires pour insérer des codes malicieux dans vos systèmes ou voler les mots de passe de vos utilisateurs.

|

|

|

Gestion des correctifs et des vulnérabilités |

Constitue une approche de sécurité basée sur le risque consistant à découvrir, hiérarchiser et à corriger les vulnérabilité.

|

Des centaines de vulnérabilités sont révélées chaque mois pour de multiples applications et systèmes. Non corrigées, ces vulnérabilités sont un risque majeur d'intrusion dans vos systèmes. |

Gestion des vulnérabilités Microsoft Defender. |

|

Plan d’intervention en cas d’incident |

Permet de documenter un ensemble prédéterminé d’instructions ou de procédures visant à détecter une cyber attaque, et à y réagir. |

Mieux vaut toujours prévenir que guérir. Mais lorsque des cyber incidents se produisent, il est essentiel de les détecter le plus tôt possible et d’y réagir de façon rapide et efficace afin d’atténuer les impacts sur votre organisation, et de limiter ainsi vos coûts globaux. |

Plan de réponse aux incidents. |

|

Sensibilisation à la cybersécurité et tests d’attaques par hameçonnage |

Sert à d’informer les employés sur les risques et les menaces. Les tests d’hameçonnage visent à simuler les attaques d’hameçonnage pour mesurer le degré de sensibilisation des employés. |

95 % des problèmes de cybersécurité sont attribuables à une erreur humaine. |

Terranova Security. |

|

Atténuation du protocole de bureau à distance (RDP) |

Très largement utilisé, le bureau à distance de Microsoft est un outil intégré à Windows qui faciliter le travail à distance, mais nécessite une protection supplémentaire. |

Les services d'accès à distance visibles sur Internet tels que le protocole RDP (Remote Desktop Protocol) de Microsoft sont l’un des principaux vecteurs d’attaque utilisé par les adversaires, avec l’hameçonnage et les vulnérabilités logicielles. |

|

|

Journalisation et surveillance |

A pour but de repérer toute activité suspecte dans l’environnement, par la mise en place d’une configuration de journalisation relative aux principaux systèmes et applications de l’entreprise. La solution permet de collecter, d’établir des corrélations et d’alerter au besoin l’équipe capable d’analyser et d’agir en cas d’incident. |

Les entreprises doivent non seulement mettre en œuvre un ensemble de contrôles afin de protéger leurs organisations contre une cyberattaque, mais aussi pour détecter en temps opportun toute activité suspecte qui pourrait : • Révéler une attaque potentielle en cours. • Déclencher un plan d’intervention. |

Service Present de gestion des incidents et événements de sécurité (SIEM). |

|

Remplacement ou protection des systèmes en fin de vie |

Les produits qui atteignent la fin de leur cycle de vie, ne reçoivent plus de mises à jour de sécurité. . |

Les vulnérabilités des produits en fin de vie ne sont plus corrigées, ce qui permet aux adversaires d’ accéder plus facilement aux systèmes. |

• La meilleure façon d’atténuer ce risque consiste à cesser d’utiliser le produit désuet et de le remplacer par une solution plus récente et supportée. • Lorsque cela est impossible, les systèmes en fin de vie devront être protégés en restreignant l’accès à ces systèmes, et en les isolant des autres systèmes connectés. |

|

Gestion des cyber risques liés à la chaîne d’approvisionnement numérique |

La chaîne d’approvisionnement numérique est constituée des fournisseurs de services de technologies de l’information qui, avec les TI de l’entreprise, offrent des services numériques.

|

Les composantes de la chaîne d’approvisionnement des logiciels tiers les plus couramment utilisés sont des cibles très prisées des adversaires, car l’ouverture d’une brèche dans le système d’un fournisseur de services permet éventuellement l’accès aux nombreux clients de celui-ci. Il suffit de se rappeler les vulnérabilités récentes associées à Log4J et Kaseya. |

|

Conclusion

Le secteur de la cyberassurance ses pratiques, ses exigences, le montant des primes ainsi que l’étendue de la couverture offerte à mesure que les cyberrisques évoluent, que le coût des rançons augment, et que les contrôles réglementaires deviennent plus rigoureux.

Dans ce contexte, certaines PME se posent dès lors la question de savoir si elles devraient obligatoirement souscrire une assurance.

Il faut tenir des éléments suivants :

- Le cyber risque est beaucoup plus élevé que le risque d’incendie;

- Le coût d’une cyberassurance est de très loin beaucoup moins élevé que l’ensemble des frais que vous devrez supporter en cas de cyberattaque ou une violation de données;

- Avec ou sans exigences de l’assureur, vous devriez de toute manière améliorer votre posture de sécurité pour demeurer en affaires.

Et les PME qui choisissent de bénéficier de la couverture d’une cyberassurance en transférant une partie de leur risque, se doivent désormais démontrer une préparation proactive et continue en matière de cybersécurité,

Ce faisant, non seulement elles améliorent leur posture de sécurité, mais de plus, elles profitent de la réduction pour conducteurs prudents, dans un contexte de hausses récentes du montant des primes, du fait du nombre et du montant des réclamations.

Avec un programme complet de cybersécurité en place, les renouvellements sont plus prévisibles et les couvertures sont plus appropriées pour votre PME.

Present connait les exigences des cyberassureurs et aide couramment les PME à implanter les contrôles requis, afin d’obtenir ou de maintenir la couverture de cyberassurance.

Vous pouvez communiquer avec nous afin de valider votre posture actuelle ainsi que les écarts éventuels avec les mesures de sécurité essentielles à mettre en place.

Vous serez ainsi assuré de bénéficier des primes les plus faibles et du niveau de sécurité requise.

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (112)

- Sécurité informatique (96)

- Innovation TI (55)

- Tendances (52)

- Services Gérés (46)

- Mobilité (40)

- Infonuagique (33)

- Transformation numérique (29)

- Événements (29)

- CIO/IT leaders (27)

- Nouvelles (19)

- IBM (15)

- Collaboration (13)

- Microsoft 365 FR (13)

- Recrutement (12)

- Stockage (12)

- reprise après désastre (12)

- Big Data (11)

- Cloud (11)

- Haute disponibilité (11)

- Actualités (9)

- IA (9)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- BYOD (7)

- Expérience client (7)

- Office 365 (7)

- Cloud hybride (6)

- Commerce de détail (6)

- Infrastructure (5)

- Microsoft Office FR (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (4)

- Copilot FR (3)

- cio (3)

- AI (1)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- Sauvegarde (1)

- blockchain (1)

- réplication (1)