Blogue Present

5 étapes pour implanter les meilleures pratiques de gestion des accès aux données

Alors que la sécurité informatique dans les PME est un défi quotidien, il est généralement sous-estimé.

Alors que la sécurité informatique dans les PME est un défi quotidien, il est généralement sous-estimé.

Pourtant, plusieurs actions simples peuvent éviter de perdre ou corrompre des données.

Le premier principe à appliquer est de ne donner que les accès strictement nécessaires à chaque personne pour respecter les 3 principes essentiels de la sécurité des systèmes d’information :

• La confidentialité : l’utilisation des informations par les seules personnes autorisées ;

• L'intégrité : les données ne doivent pas pouvoir être altérées de façon accidentelle ou volontaire ;

• La disponibilité : le système doit fonctionner en respectant les niveaux de service requis.

Mais, dans la réalité des entreprises et des PME en particulier, on constate des problématiques récurrentes.

Problématiques

1) Trop souvent les employés et les utilisateurs tiers ont accès à des données dont ils n’ont pas besoin, en contradiction donc avec le but même de la sécurité d’entreprise. La fonction d'un employé devrait déterminer les caractéristiques de son accès au système d'information de l'entreprise.

2) Les employés et les utilisateurs tiers constituent la majorité des usagers, mais les utilisateurs privilégiés tels que les administrateurs de systèmes ont un accès plus étendu aux données et une plus grande capacité à causer des dommages.

3) Les usagers disposent parfois des accès d’administration sur leur poste de travail, leur permettant ainsi d’installer des applications qui n’ont pas été vérifiées et acceptées par la politique de sécurité de la compagnie, posant ainsi un risque de brèche de sécurité.

Approche

Pour résoudre ces problématiques de sécurité, il est indispensable de mettre en place une approche structurée qui va permettre de protéger vos informations et vos utilisateurs. Voici comment.

1) Mettre en place une politique de sécurité

Le premier élément de la démarche d’une compagnie en matière de sécurité devrait être de mettre en place sa politique de sécurité qui s’incarne dans sa charte de sécurité.

Il s’agit de formaliser l’utilisation “acceptable” des moyens informatiques.

La politique de sécurité indique de manière précise ce que l'employé a le droit de faire et de ne pas faire avec son poste de travail. Elle couvre des sujets tels que les courriels personnels, le téléchargement de fichiers, l'installation de logiciels personnels sur le poste, la propriété de l'information qui y est manipulée et le type de sites autorisés et interdits.

2) Classifier les données

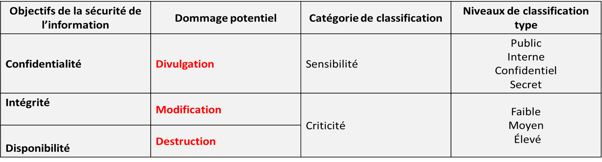

Qui dit sécurité des données, dit par le fait même que les données sont classifiables et classifiées en fonction de leur sensibilité et de leur criticité.

- La sensibilité fait référence au degré de confidentialité des données et au risque de divulgation. Les données sont classées comme publiques, internes, confidentielles ou secrètes.

- La criticité se rapporte à l’intégrité et au risque d’altération, ainsi qu’à la disponibilité et au risque de destruction. Le degré de criticité est alors qualifié comme faible, moyen ou élevé.

3) Établir un contrôle d’accès aux données

Il s’agit donc d’établir un contrôle d’accès aux données visant à vérifier le droit d’une personne ou d’une machine pour accéder à une ou plusieurs données.

Le contrôle d’accès se décompose en trois éléments : l’authentification, l’autorisation et la traçabilité.

Authentification

Le premier élément consiste à s’assurer que l’identité du demandeur d’accès est connue de la base de données Active Directory dans le cas de Windows, et qu’il peut prouver son identité en fournissant par exemple un mot de passe qu’il est supposé être le seul à connaître.

Autorisation

Le second niveau contrôle si le demandeur est autorisé à accéder aux données. L’utilisateur authentifié n’est pas systématiquement autorisé à accéder à une ressource, il doit y être habilité par un administrateur.

Traçabilité

Le dernier élément permet la collecte d’informations sur l’utilisation des données (durée de connexion, adresse IP de l’utilisateur, etc..) et permet d’auditer les accès aux éléments considérés.

La traçabilité consiste à suivre les accès aux ressources informatiques sensibles, afin de lutter contre les usurpations de droits. En cas de piratage, les informations collectées seront utiles afin de déterminer les actions entreprises dans un but malveillant.

4) Contrôler les accès des utilisateurs privilégiés

Les administrateurs systèmes possèdent des accès privilégiés, c'est-à-dire des comptes informatiques leur permettant d'accéder à des serveurs, des répertoires, des applications et des données sensibles.

Ils disposent également de comptes nominatifs, mais probablement aussi un certain nombre de comptes partagés, avec d'autres administrateurs et protégés par de simples mots de passe.

À de grandes responsabilités sur les systèmes d’information, correspondent, par accident ou par malveillance, de très grands risques pour la compagnie, comme l’a démontré l’affaire Edward Snowden.

C’est pourquoi, il est indispensable de procéder à un audit détaillé et de mettre en place les contrôles nécessaires pour gérer les identités et les accès aux différents ressources et systèmes.

5) Limiter les droits des usagers sur leur poste de travail

Windows 10 dispose de deux types de comptes utilisateur, à savoir standard et administrateur.

Les utilisateurs d’un compte standard peuvent effectuer toutes les tâches quotidiennes courantes et exécuter des programmes.

Toutefois, si vous souhaitez effectuer des tâches qui apportent des modifications majeures au système, telles que l'installation de logiciels, un compte administrateur est requis.

Dans une perspective de sécurité, vous devriez limiter autant que possible les droits des usagers au simple compte standard.

Conclusion

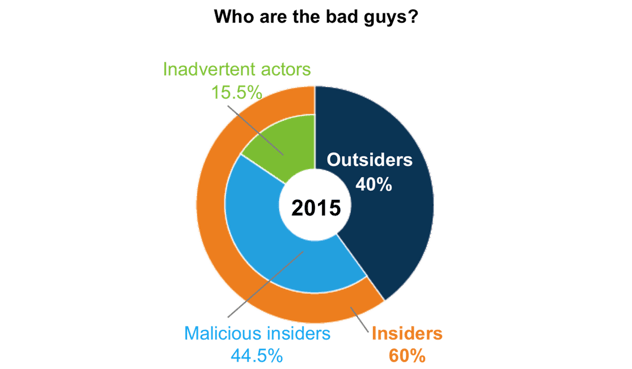

Parce qu’une des causes principales de vol de données ou d’attaque est due aux utilisateurs informatiques, que ce soit par négligence ou malveillance, il est déterminant pour toute compagnie, y compris les petites et moyennes, de ne fournir l’accès qu’aux données requises et uniquement aux personnes concernées.

Également cette orientation doit s’accompagner d’un resserrement strict des droits d’accès sur les stations ainsi que de la mise en place de contrôles d’accès des utilisateurs privilégiés.

Enfin, et surtout, toute votre démarche doit être partagée avec vos usagers, et inscrite noir sur blanc dans votre charte de sécurité.

Ne manquez pas la suite de notre série de recommandations sur la sécurité informatique dans nos prochains articles, inscrivez-vous au blogue ici.

Crédit image : © chaiyapruek - Fotolia.com

À propos de ce blogue

La bonne utilisation de la technologie relève les défis de l'entreprise et stimule la croissance de l'entreprise dans tous les domaines d'une entreprise. Nous espérons que ce blog vous donnera un aperçu du développement de stratégies et de tactiques pour vous permettre d'identifier ces principaux moteurs de croissance et de suivre le rythme et d'anticiper les changements technologiques rapides d'aujourd'hui.

Articles par Sujets

- Infrastructure TI (110)

- Sécurité informatique (74)

- Innovation TI (54)

- Tendances (50)

- Mobilité (40)

- Services Gérés (38)

- Infonuagique (32)

- Transformation numérique (29)

- Événements (27)

- CIO/IT leaders (26)

- IBM (15)

- Collaboration (13)

- Recrutement (12)

- Stockage (12)

- Big Data (11)

- Nouvelles (11)

- Cloud (10)

- Haute disponibilité (10)

- reprise après désastre (10)

- Étude de cas (9)

- Convergence / Hyper-convergence (8)

- Actualités (7)

- BYOD (7)

- Office 365 (7)

- Cloud hybride (6)

- Expérience client (6)

- Microsoft 365 FR (6)

- Commerce de détail (5)

- Infrastructure (5)

- Business intelligence (BI) (4)

- SAP Hana (4)

- Virtualisation (3)

- cio (3)

- IA (2)

- Microsoft Office FR (2)

- Beacon (1)

- Case study (1)

- Concours (1)

- Hybrid Cloud (1)

- IoT (1)

- MDM (1)

- Managed services (1)

- blockchain (1)

- réplication (1)